|

Das SEPPmail Secure E-Mail Gateway beherrscht neben dem Verschlüsseln von E-Mails auch das RFC konforme Signieren. Mit dem Signieren werden die Authentizität des Absenders und die Integrität der Daten in einer E-Mail gewährleistet. Zusätzlich wird mit der Signatur der öffentliche Schlüssel des Absenders verbreitet. Damit werden die Kommunikationspartner in die Lage versetzt, zukünftig verschlüsselt mit dem Signierenden zu kommunizieren. |

Das für die Signatur erforderliche Benutzerzertifikat (siehe auch S/MIME (X.509)) kann bei Bedarf

•von einer akkreditierten CA über die im SEPPmail Secure E-Mail Gateway integrierten Schnittstelle (siehe Managed PKI) automatisch durch die Appliance bezogen

•von der lokal im SEPPmail Secure E-Mail Gateway vorhandenen CA ausgestellt

•manuell - einzeln oder als Bulk-Import - für die jeweiligen Benutzer importiert

werden. Die dazu erforderlichen zentralen Funktionalitäten sind im SEPPmail Secure E-Mail Gateway per Standard vorhanden und werden dem Betreiber mit der Verschlüsselungslizenz bereit gestellt.

Automatische Signatur

Ausgehenden E-Mails können durch das SEPPmail Secure E-Mail Gateway automatisch im Namen des Senders signiert werden. Der Benutzerkreis, für welchen dies gegebenenfalls erfolgen soll, kann bei Bedarf über das Ruleset gesteuert werden.

Manuelle Signatur

Das Signieren von E-Mails durch das SEPPmail Secure E-Mail Gateway kann auch über die bereits von der Verschlüsselung bekannten Steuerfunktionen (Steuern der Appliance) manuell forciert werden.

Digitale E-Mail Signatur mit einem Firmenzertifikat

Das Signieren von E-Mails mit einem S/MIME-Firmenzertifikat erfüllt auf Unternehmensebene denselben Zweck wie das Signieren mit einem S/MIME-Benutzerzertifikat auf Personenebene. Bei dieser Variante wird nur ein einziges Zertifikat für das Unternehmen benötigt. Da S/MIME-Zertifikate grundsätzlich jedoch nur für eine E-Mail Absenderadresse gültig sind, erhalten alle ausgehenden E-Mails den gleichen (technischen) Absender. Das heißt alle E-Mails des Unternehmens - egal wer im

Unternehmen der Absender ist - erscheinen beim Empfänger mit derselben E-Mail Adresse.

Daraus resultieren einige Probleme:

•Zwar wird beim Empfänger der korrekte (Absender-) Benutzername angezeigt, jedoch wird bei Erfassen des Kontaktes im jeweiligen E-Mail Client unter dem Namen des tatsächlichen Absenders die E-Mail Adresse des technischen Absenders (siehe oben) gespeichert.

Beim späteren Verwenden dieses Kontaktes würde als fälschlicherweise die zentrale Absenderadresse aus dem Unternehmenszertifikat adressiert!

•Aufgrund der Häufigkeit des Verwendens dieser einen Absenderadresse besteht eine hohe Wahrscheinlichkeit, dass diese fälschlicherweise als SPAM eingestuft wird. Das hätte im ungünstigsten Fall, dass alle ausgehenden E-Mails des Unternehmens von den Empfängern abgewiesen werden!

•Non Delivery Reports (NDR), also Informations-E-Mails über die Nicht-Zustellbarkeit einer E-Mail, werden generell nicht mehr an den ursprünglichen, sondern an den technischen Absender gesendet. Der eigentliche Absender erhält somit keine Information darüber, wenn seine gesendete E-Mail nicht zugestellt werden konnte!

Fazit:

Diese Art der Signatur ist im produktiven Umfeld absolut nicht zu empfehlen, da über kurz oder lang massive Support Aufwände generiert werden!

Validieren von Signaturen

Die Information ob eine E-Mail signiert ist und zu welchem Ergebnis das Prüfen einer Signatur führte, wird vom SEPPmail Secure E-Mail Gateway durch ein Kennzeichen im Betreff der E-Mail angezeigt. Im Standard lauten diese Kennzeichen:

[signed OK] für gültige Signaturen

[signed INVALID] für ungültige Signaturen

Sollte eine aus dem Internet kommende E-Mail bereits über ein entsprechendes Kennzeichen verfügen, so wird dieses noch vor dem Überprüfen der Signatur durch das SEPPmail Secure E-Mail Gateway entfernt. Somit ist gegebenenfalls das Vortäuschen einer gar nicht vorhandenen gültigen Signatur unmöglich. Der Empfänger bekommt in jedem Fall das korrekte Prüfergebnis angezeigt!

Weiterhin kann der Betreiber des SEPPmail Secure E-Mail Gateways entscheiden, ob Signaturen nach dem Prüfen und dem damit einhergehenden Kennzeichnen im Betreff entfernt oder an der E-Mail belassen werden. Das Entfernen von Signaturen nach erfolgreichem Prüfen kann dabei durchaus sinnvoll sein. So werden dadurch unterschiedlich Ergebnisse beim doppelten Prüfen, am SEPPmail Secure E-Mail Gateway und am E-Mail Client, zum Beispiel durch unterschiedliche Vertrauensstellungen oder Fehlen von CA-Zertifikaten, vermieden. Ein weiterer Grund für das Entfernen können mobile Endgeräte sein, welche häufig Probleme im Umgang mit signierten E-Mails haben. So wird meist versucht, beim Antworten direkt am Client zu signieren. Die muss jedoch aufgrund der in der Regel nicht vorhandenen Signaturzertifikate scheitern.

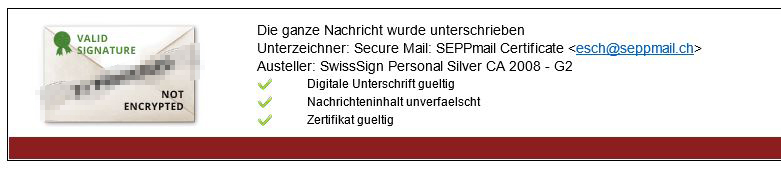

Wie kritisch der Umgang mit Signaturnachrichten an den Empfänger betrachtet werden sollte, zeigt folgendes Beispiel. Eine sichere E-Mail Gateway Appliance erzeugt folgenden E-Mail Footer beim Prüfen der Signatur:

Vordergründig scheint diese Art des Hinweises zu eine E-Mail Signatur sehr informativ:

•E-Mail ist originär

•E-Mail ist unverfälscht

•Zertifikat ist gültig

Aber!

Ein Angreifer könnte diese Fußnote ebenso an seine unsignierte E-Mail anfügen und so eine gefälschte E-Mail von außen einschleusen. Das Gateway, welches dieses Verfahren für das Markieren signierter E-Mails verwendet, könnte diese Fälschung nicht erkennen. Dem Empfänger dieser E-Mail würde somit eine gültige Signatur vorgegaukelt.