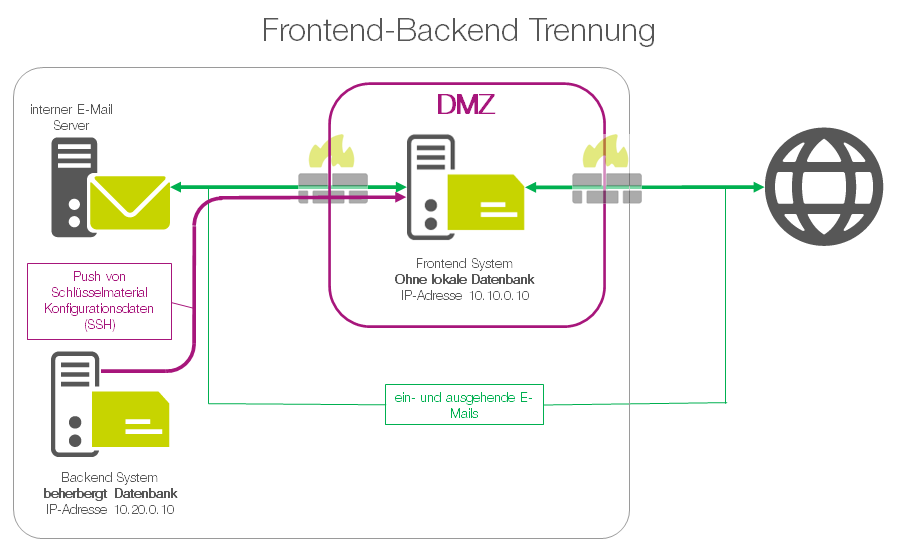

Ist aufgrund einer DMZ (DeMilitarisierte Zone) Struktur die Datenhaltung - insbesondere die Schlüsselverwaltung - innerhalb des Netzwerk-Standortes des E-Mail verarbeitenden Systems nicht erlaubt, so ermöglicht der Frontend-/Backend-Cluster das Trennen der Datenbank vom E-Mail verarbeitenden System.

Das heisst bei dieser speziellen Form eines SEPPmail Secure E-Mail Gateway Clusters existiert auf dem als Frontend konfigurierten System keine Konfigurationsdatenbank. Die zur Laufzeit benötigten Konfigurationsdaten werden ausschliesslich auf dem Backend-System - welches die Konfigurationsdatenbank und somit auch das Schlüsselmaterial beherbergt - vorgehalten und auf Anfrage vom Frontend System auf dieses im Push-Verfahren geschoben (lila Pfeile in «Abbildung 7»).

Durch Abschluss der am Frontend System angeforderten Aktion - zum Beispiel Ver- oder Entschlüsseln - werden die hierfür angeforderten Konfigurationsdaten automatisch verworfen/gelöscht.

Abbildung 7 - Schematische Darstellung einer Frontend-/Backend-Cluster Struktur

Eine Sonderfall tritt in dieser Konstellation bei gleichzeitig aktivem Large File Transfer (LFT) auf. Da ein Bereitstellen der grossen Datenmengen einer LFT-Nachricht bei Anfrage durch den externen Empfänger über den SSH Tunnel vom Backend an den Frontend unweigerlich zu Geschwindigkeitseinbussen führen würde, muss auf dem Frontend-System ebenfalls Plattenspeicher für LFT bereitgestellt werden. Das Frontend-System erhält dabei die Synchronisation zum Backend aufrecht, sodass dennoch keine weiteren Portfreigaben (siehe auch Firewall / Router einrichten) erforderlich sind.