Allgemein:

Sectigo bietet zwei Qualitätsstufen an, OV und EV Zertifikate.

OV bedeutet „Organisation Validated“ und sind sofort ab Domainzertifizierung gültig.

EV bedeutet „Extended Validated“. Hier erfolgt neben der Domänen-Validierung eine aufwändigere Prüfung des Unternehmens. EV Zertifikate sind deshalb höherwertig als OV Zertifikate einzustufen.

Beauftragen des MPKI / EPKI Zugangs bei Sectigo:

Zunächst muss der Zugang zur Sectigo EPKI beauftragt werden. Im Normalfall erfolgt dies über das Sectigo Tochterunternehmen SSL247.

|

Mit Sectigo wurde von GÉANT, dem Dachverband der europäischen nationalen Wissenschaftsnetze (National Research And Education Network (NREN)), ein Rahmenvertrag zur Vergabe und Verwaltung von X.509-Zertifikaten geschlossen. Dieser Rahmenvertrag berechtigt alle teilnehmenden Wissenschaftsnetze über den Trusted Certificate Service (TCS) Zertifikate zu beziehen. Die Mitglieder des TCS im jeweiligen europäischen Mitgliedsland sind dieser Liste zu entnehmen.

Kontakt in Deutschland ist das Deutsche Forschungsnetz, kurz DFN. Kontakt in Österreich ist das Austrian Academic Computer Network, kurz ACOnet (siehe auch TCS-Zertifikate). |

Einrichten des MPKI / EPKI Zugangs bei Sectigo:

Das Unternehmen, über welches der MPKI / EPKI Zugang bei Sectigo beauftragt wurde, wird die erforderlichen Daten für das Anmelden am „Sectigo Certificate Manager“ bereitstellen.

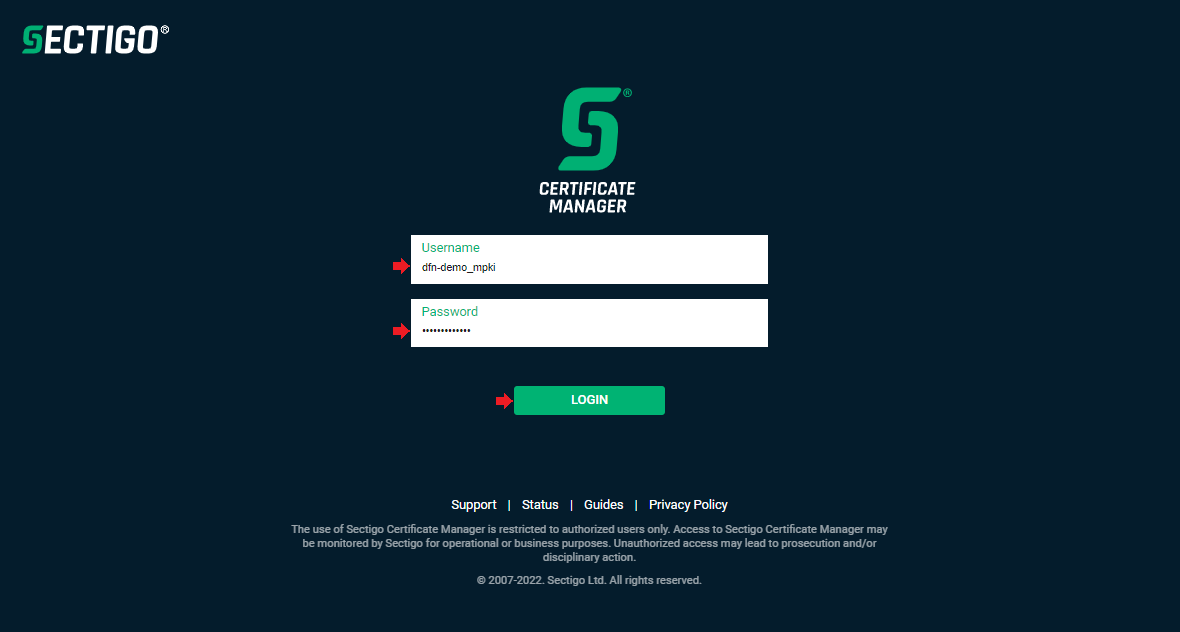

Im „Sectigo Certificate Manager“ ist gemäß der folgenden Fotostrecke vorzugehen:

Stehen die Zugangsdaten für den Certificate Manager bereit, so müssen an dieser Stelle zunächst einige Dinge konfiguriert werden.

Hierzu ist zunächst eine Anmeldung mit dem von Sectigo, beziehungsweise vom TCS Mitglied bereitgestellten Admin-Benutzer erforderlich.

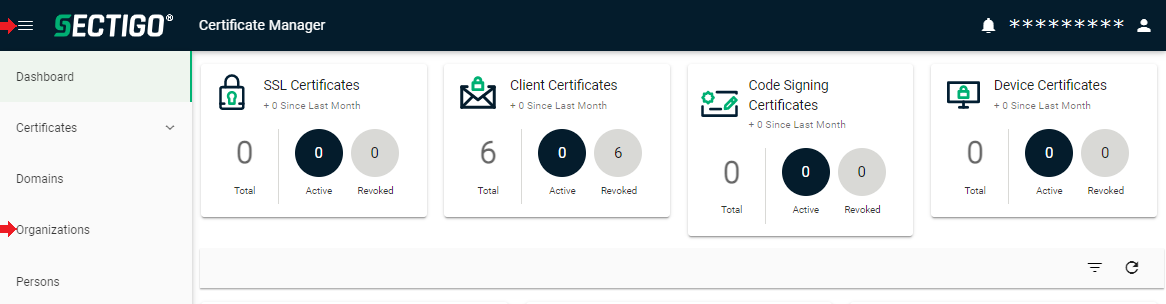

Nach dem Anmelden erscheint zunächst das Dashboard.

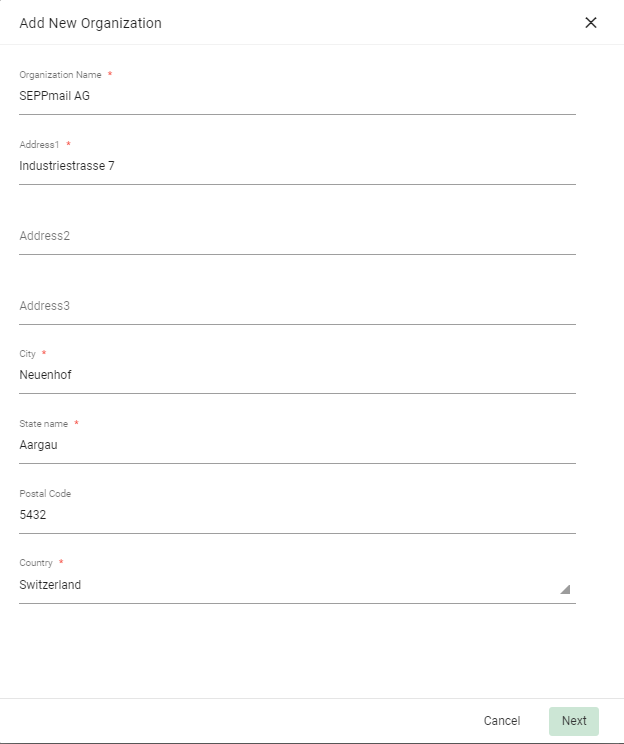

Zu Beginn muss nun die Organisation eingerichtet werden.

Dazu ist zunächst über die drei waagrechten Striche links oben das Menü zu öffnen und darin zu „Organizations“ zu navigieren.

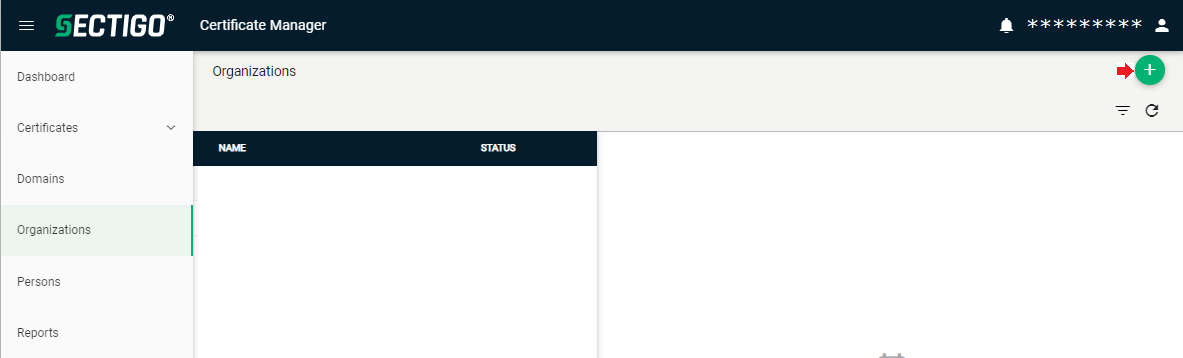

Über das Plus-Zeichen rechts oben wird nun die Organisation angelegt.

Nach dem Ausfüllen wenigstens der mit Sternchen gekennzeichneten Felder wird mit „Next“ bestätigt.

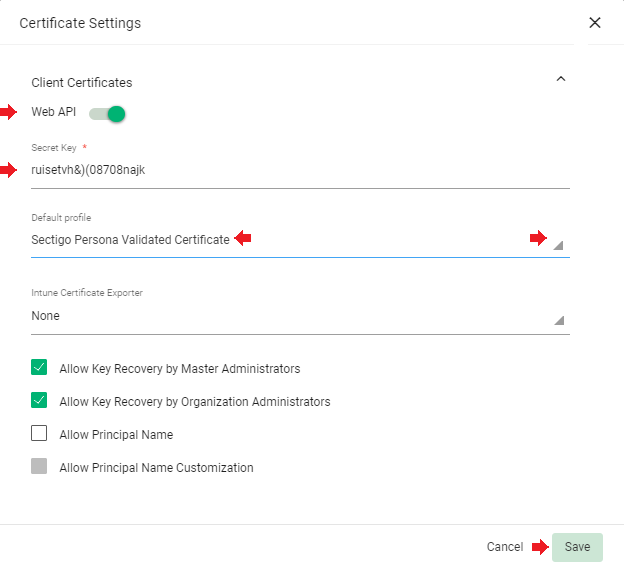

Im Folgemenü ist

•der Schalter für „Web API“ zu aktivieren,

•ein „Secret Key“ einzugeben,

•als „Default profile“ der Zertifikatstyp auszuwählen, welcher später vom SEPPmail Secure E-Mail Gateway automatisiert bezogen werden soll.

Dieses „Default profile“ weicht in der Regel bei GÉANT Zertifikaten von dem im Screenshot dargestellten Zertifikatstyp ab.

Mit „Save“ wird nun die Organisation entsprechend angelegt.

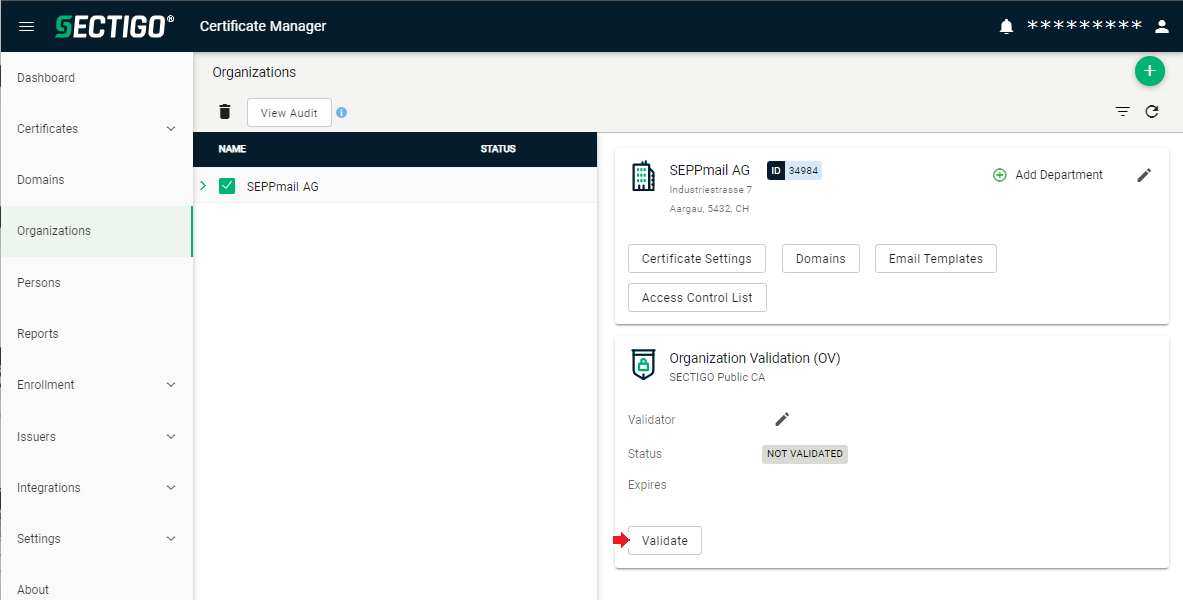

Anschließend ist die neu angelegte Organisation zu validieren.

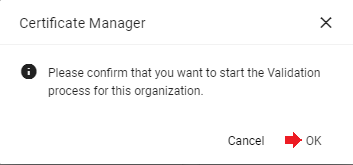

Hierfür ist die Schaltfläche „Validate“ zu klicken.

Die daraufhin erscheinende Rückfrage ist mit OK zu bestätigen.

Der externe Validierungsprozess startet.

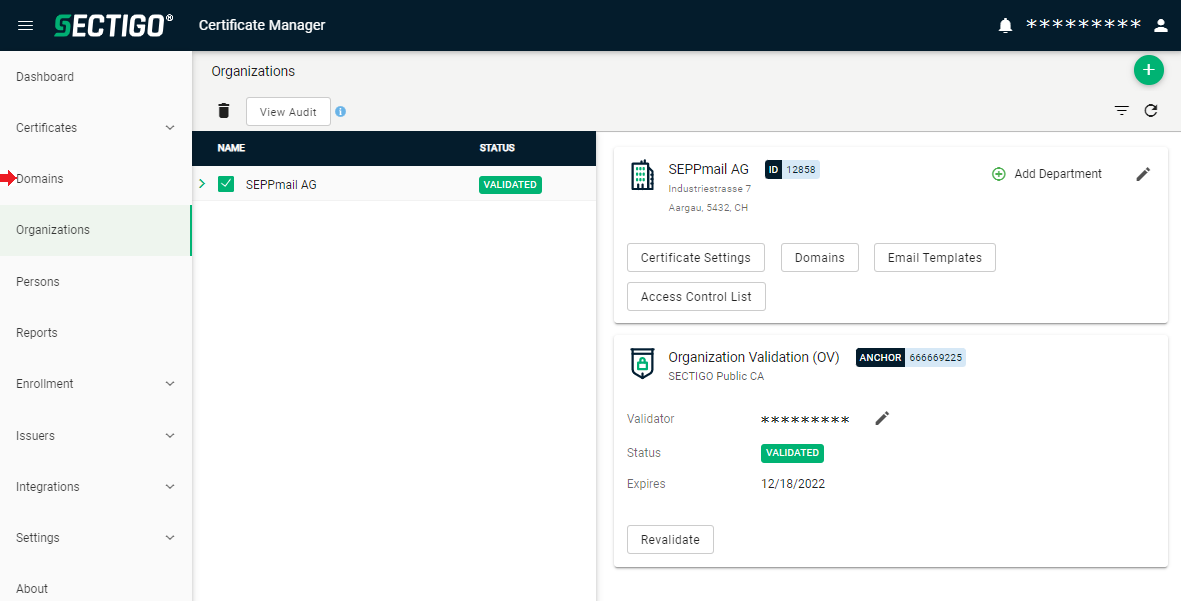

Nach Abschluss des Validierungsprozesses erscheint nun der „Status“ „VALIDATED“.

Im Menü links wird daraufhin zu „Domains“ gewechselt.

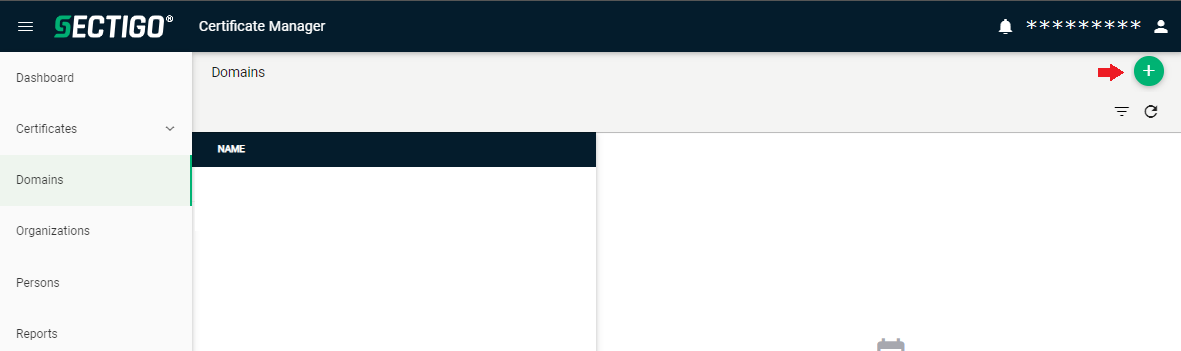

Über das Plus-Zeichen rechts oben wird nun die Domäne angelegt, für welche später die E-Mail Zertifikate bezogen werden sollen.

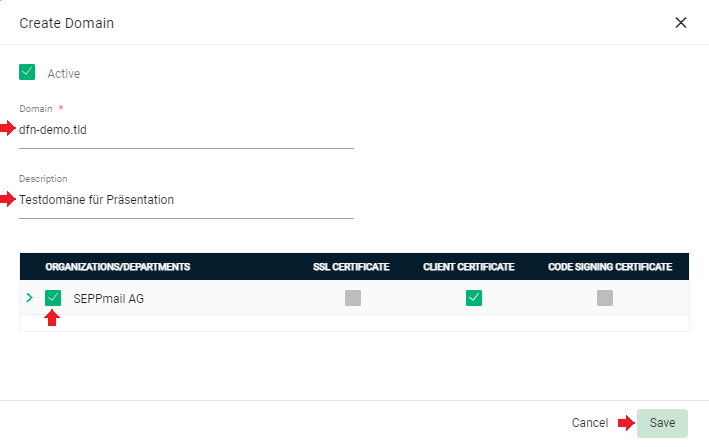

Im Folgemenü ist der Name der E-Mail „Domain“ und gegebenenfalls eine optionale Beschreibung anzugeben.

Ebenso ist die zuvor angelegte Organisation auszuwählen.

Mit „Save“ wird der Prozess beendet,

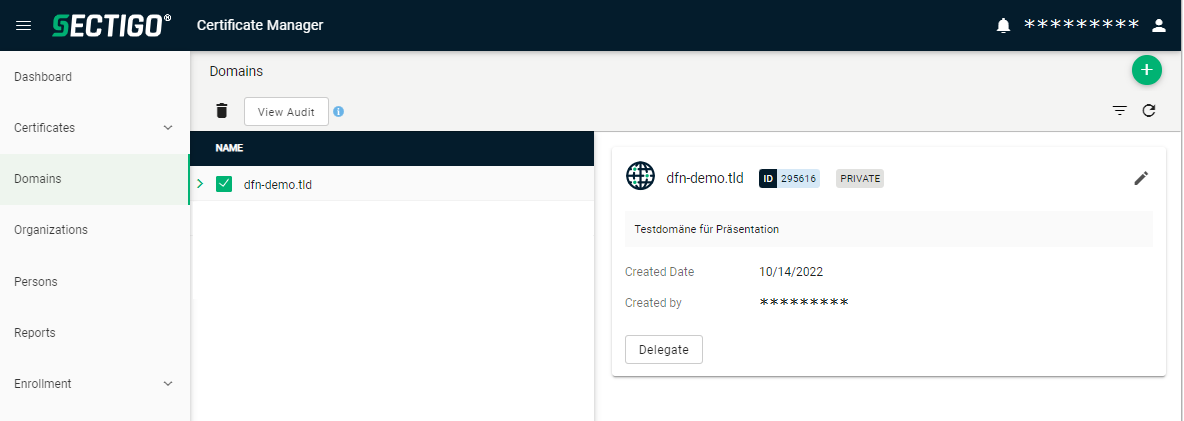

und die entsprechende Domäne angezeigt.

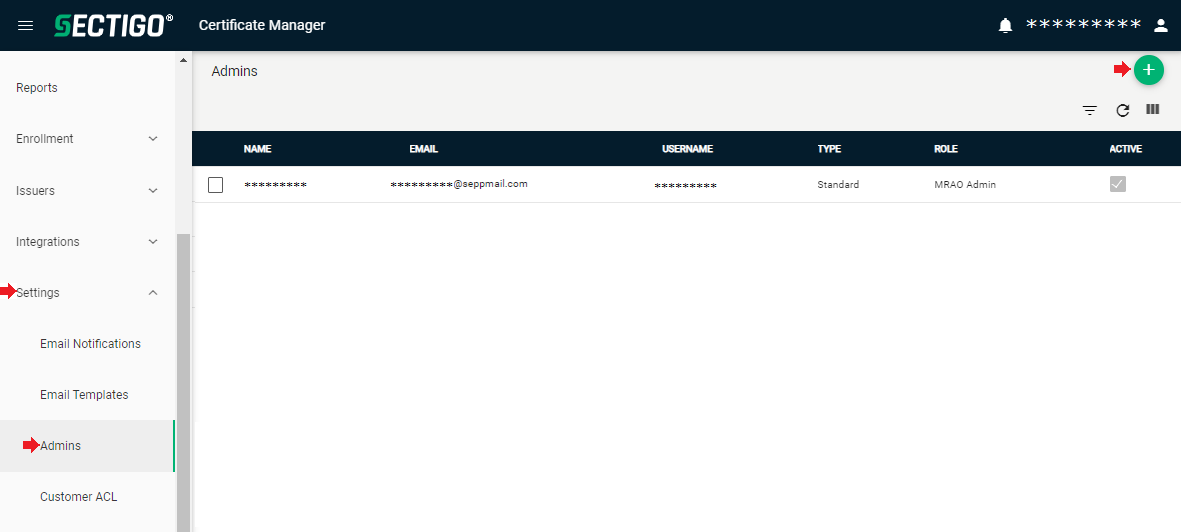

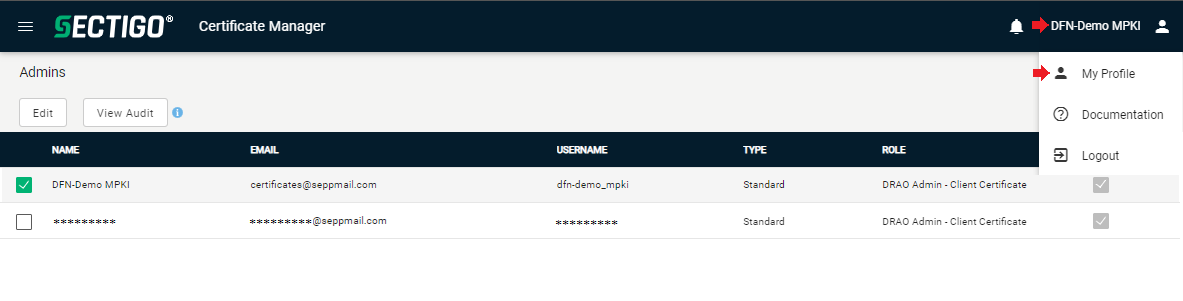

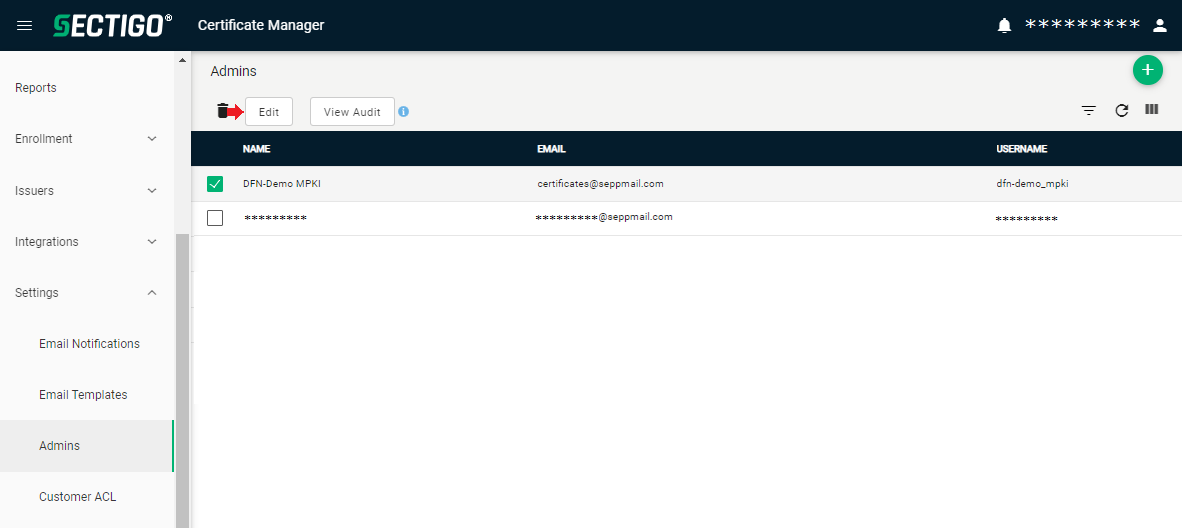

Nun ist links im Menü zu „Settings“, und dort zu „Admins“ zu navigieren.

Über das Plus-Zeichen oben rechts wird nun der „Operator“, also der Benutzer, über welchen der SEPPmail MPKI Schnittstelle Zugriff gewährt wird, eingerichtet.

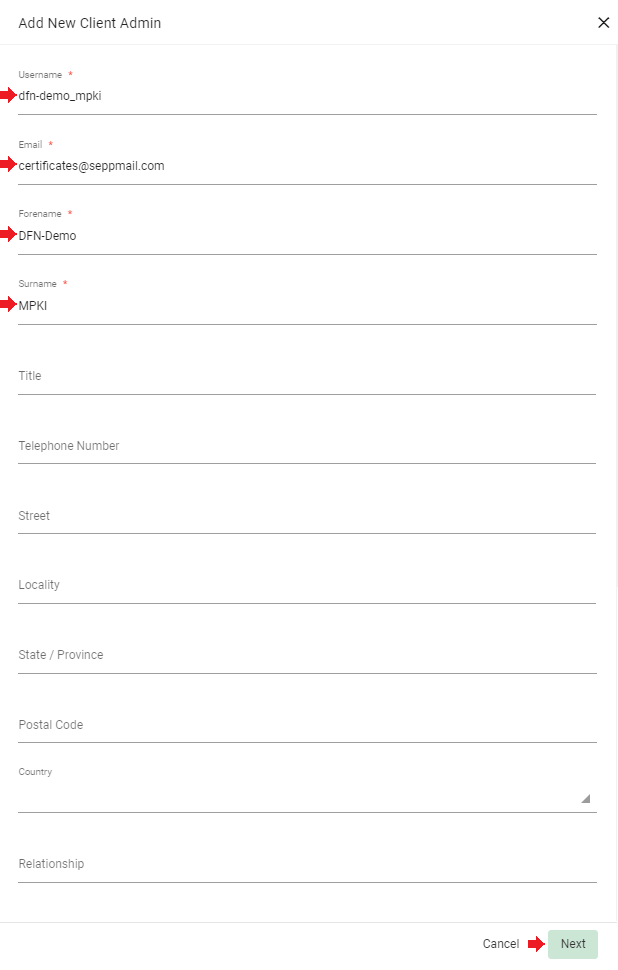

Im Folgemenü ist nach dem Ausfüllen wenigstens der mit Sternchen gekennzeichneten Felder durch Klicken auf „Next“ fortzufahren.

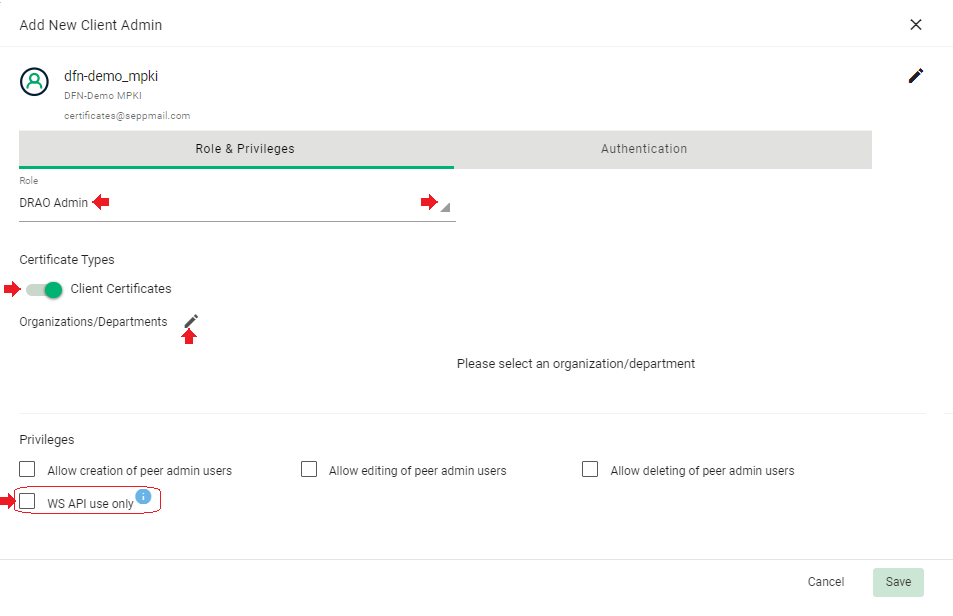

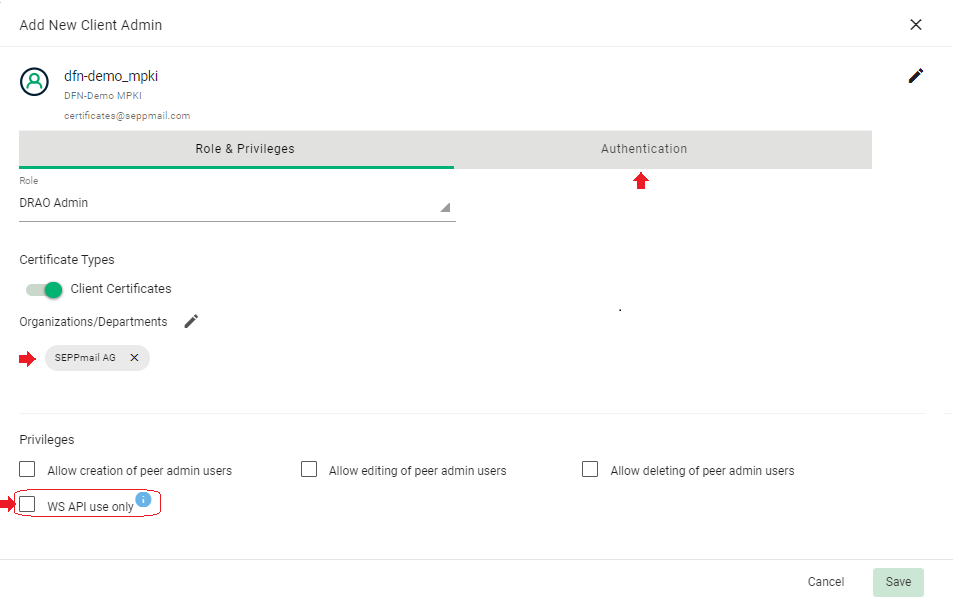

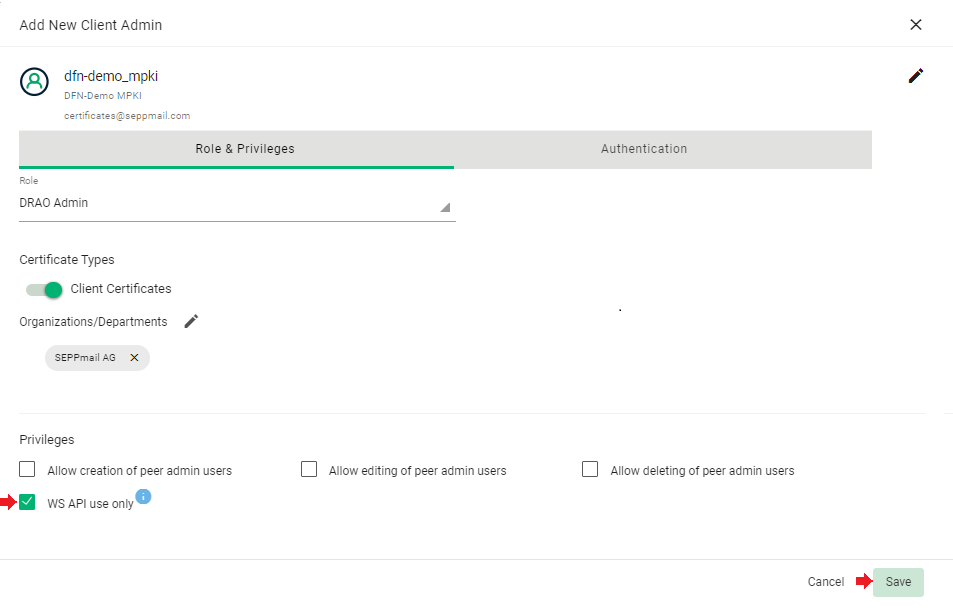

Im daraufhin erscheinenden Fenster ist unter dem Karteikartenreiter „Role & Privileges“

•als Rolle „DRAO Admin“ zu wählen,

•unter „Certificate Types“ der Schalter für „Client Certificates“ zu aktivieren,

•das erforderliche Privileg "WS API use only" darf an dieser Stelle noch NICHT ausgewählt werden!

•über den „Stift“ der Überschrift „Organizations/Departments“ das Auswahlfenster für die Organisation zu öffnen.

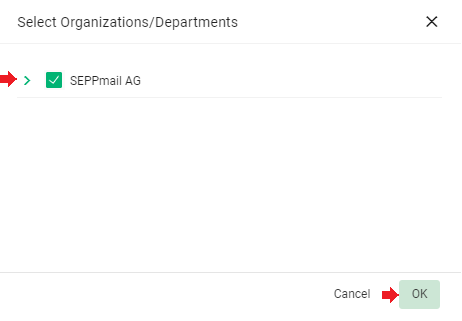

Hier ist die zuvor eingerichtete Organisation zu wählen und mit „OK“ zu bestätigen,

woraufhin nun die Organisation erscheint.

Wichtig an dieser Stelle ist, dass das später erforderliche Recht „WS API use only“ zu diesem Zeitpunkt noch inaktiv ist.

Andernfalls wäre die erforderliche, einmalige interaktive Anmeldung des Operator-Benutzers nicht möglich.

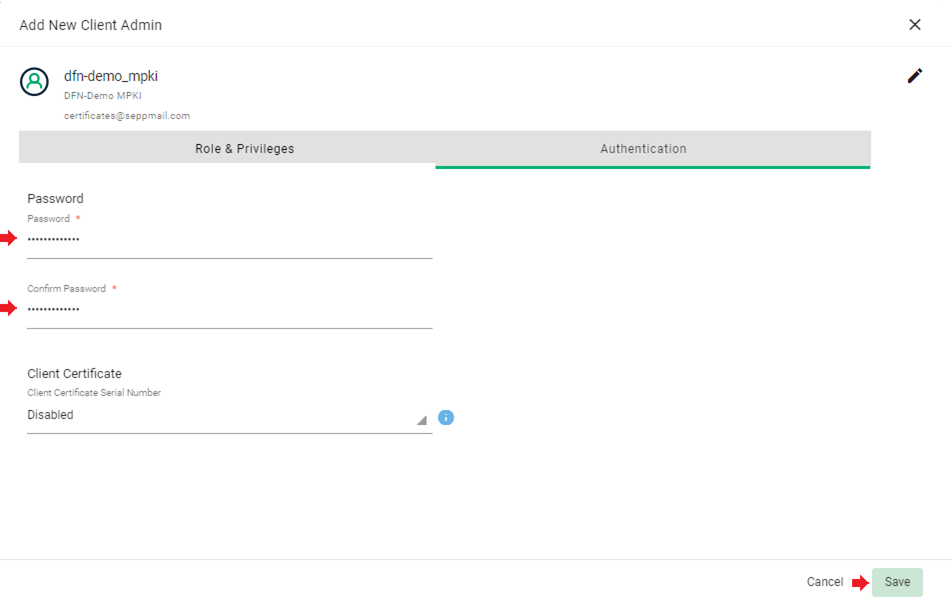

Nun ist auf den Karteikartenreiter „Authentication“ zu wechseln.

Dort muss das Start Passwort des Operator-Benutzers vergeben werden.

Mit „Save“ wird die Anlage des Benutzers nun abgeschlossen.

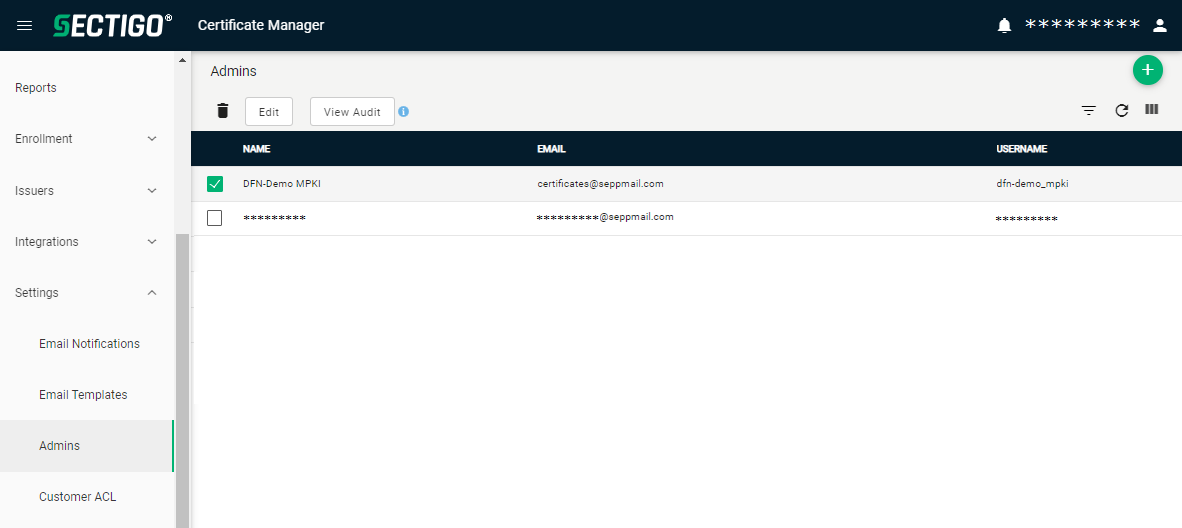

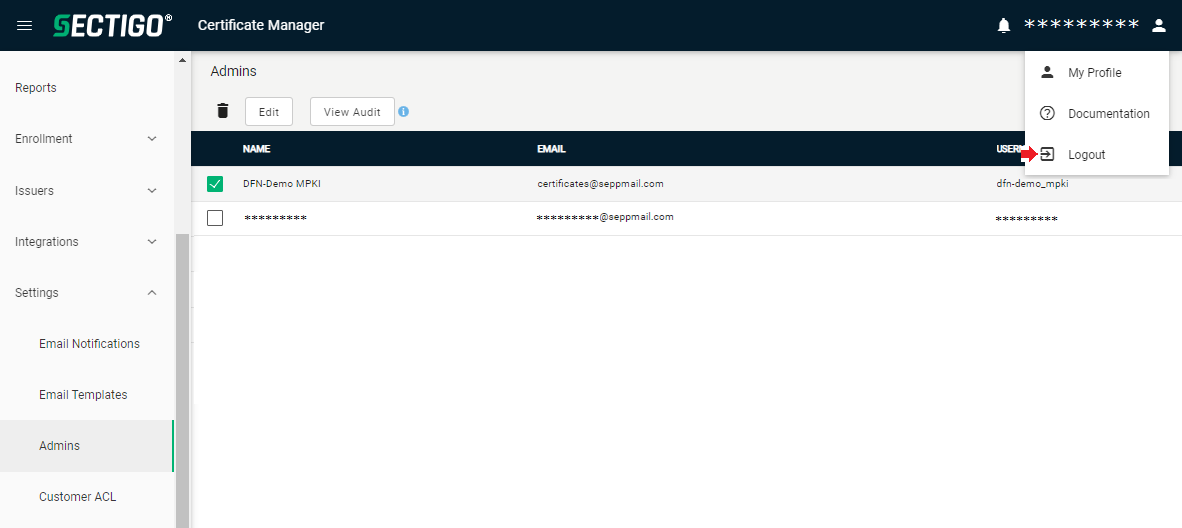

Der neu angelegte Benutzer ist im Anschluss in der Übersicht zu sehen.

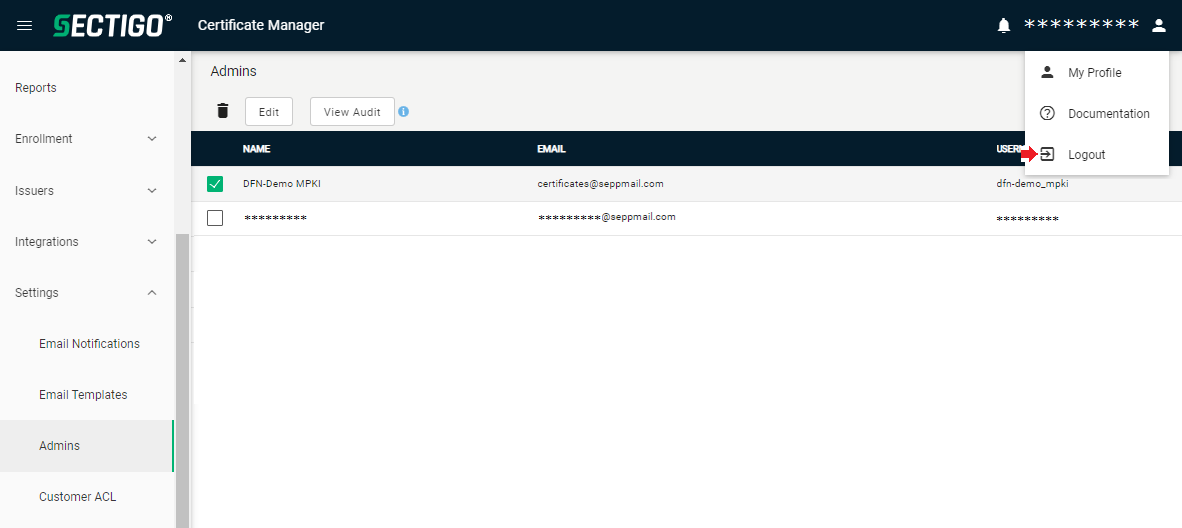

Der Admin-Benutzer kann sich nun abmelden,

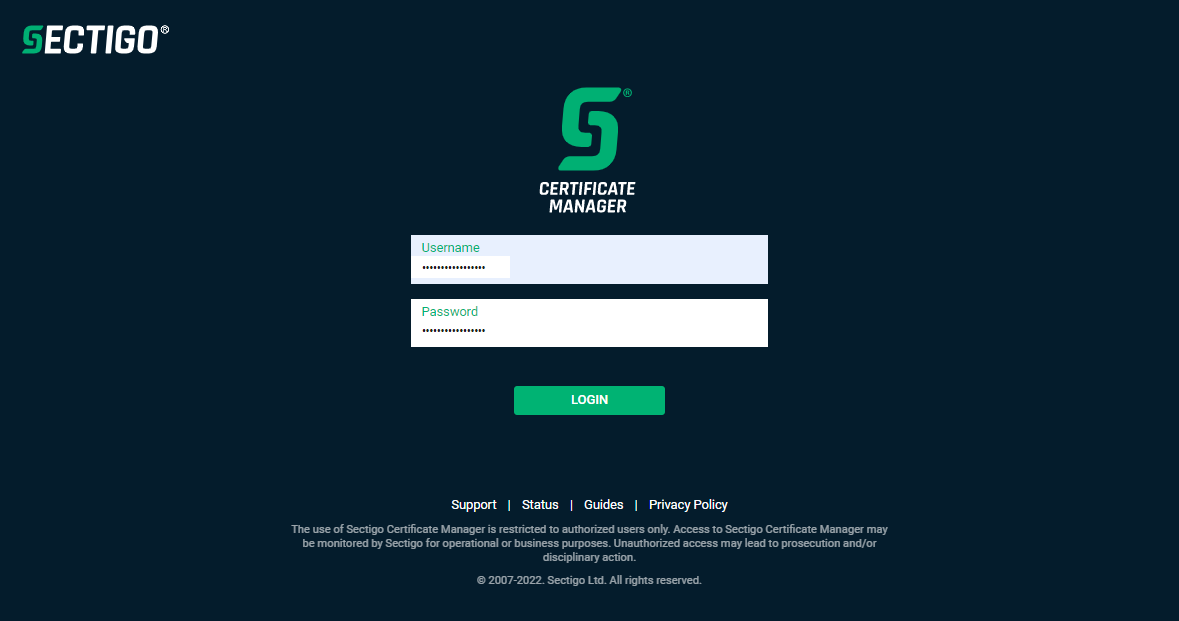

und der neu angelegte Benutzer muss sich nun einmalig anmelden, um sein Passwort zu ändern.

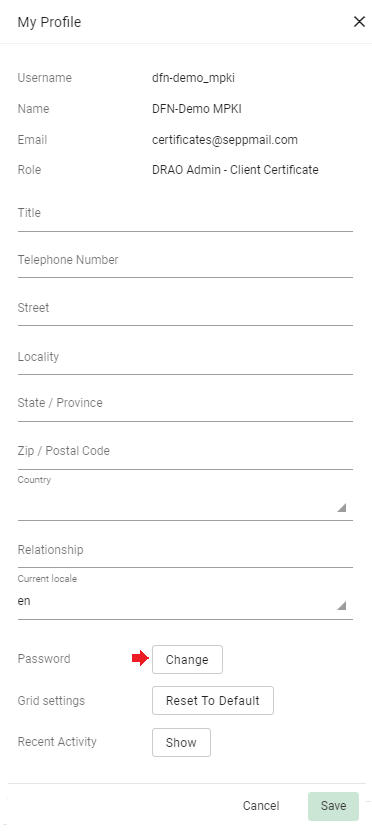

Dies erfolgt rechts oben durch einen Klick auf den Benutzernamen und anschließender Auswahl von „My Profile“.

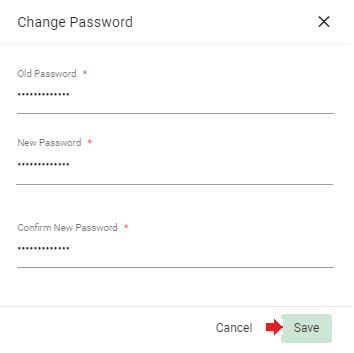

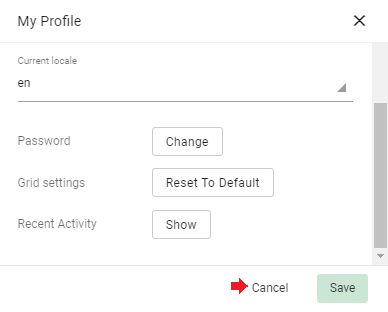

Im Folgemenü ist nun das Passwort unter „Password“ durch einen Klick auf „Change“ zu wechseln.

Nach Eingabe des alten, sowie zweimaliger Eingabe des neuen Passwortes, ist dieser Prozess mit „Save“ abzuschließen.

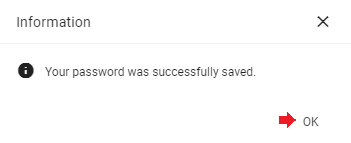

Das erfolgreiche Ändern des Passworts wird mit einer entsprechenden Meldung quittiert, welche mit „OK“ zu bestätigen ist.

Das „My Profile“ Menü wird nun über „Cancel“ verlassen,

und der Benutzer meldet sich über „Logout“ wieder ab.

Nun erfolgt die erneute Anmeldung des Admin-Benutzers,

welcher den Operator-Benutzer markiert und via „Edit“

nun das erforderliche Recht „WS API use only“ zuweist.

Der Certificate Manager seitige Vorgang ist damit abgeschlossen und der Admin Benutzer kann sich wieder abmelden.

Abschließend folgt das SEPPmail Secure E-Mail Gateway seitige Einrichten des Zugangs.

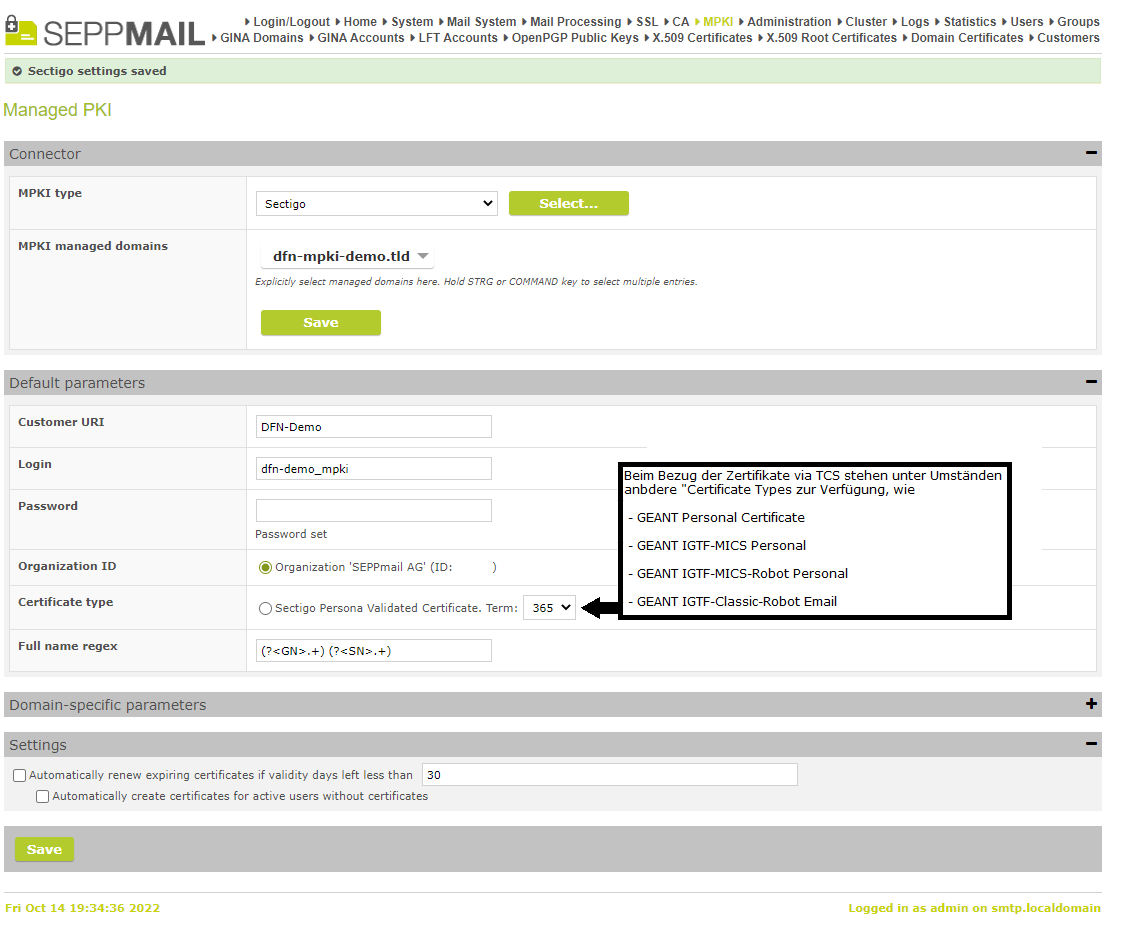

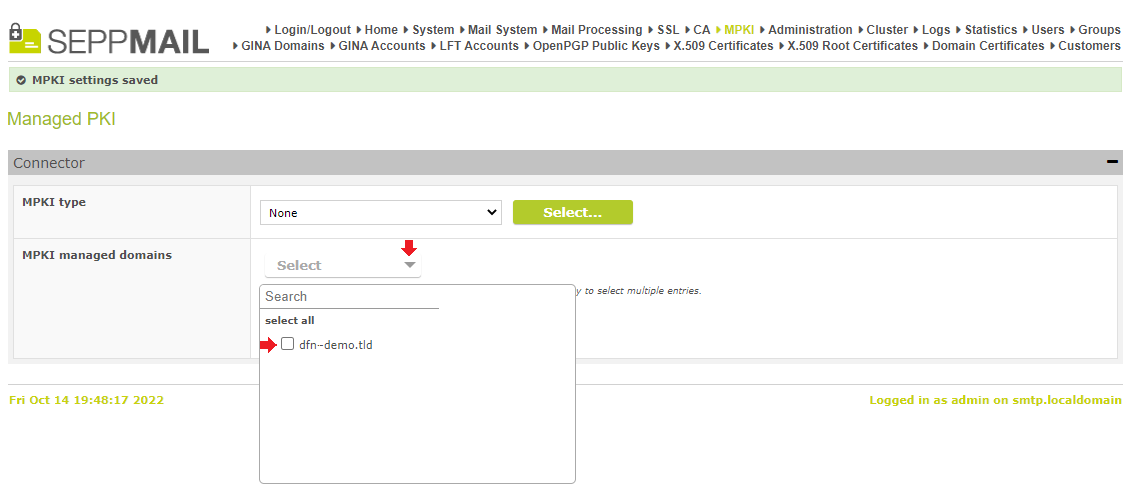

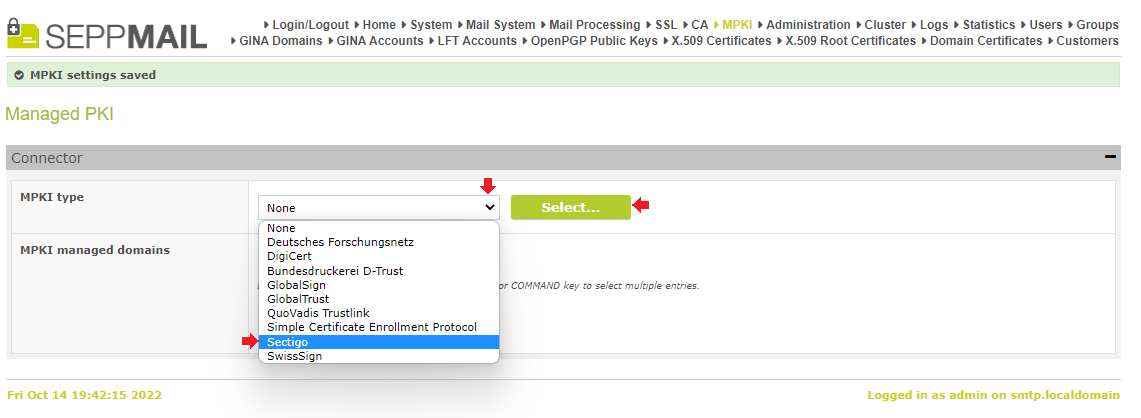

Zu Beginn ist in das MPKI Menü des SEPPmail Secure E-Mail Gateways zu wechseln.

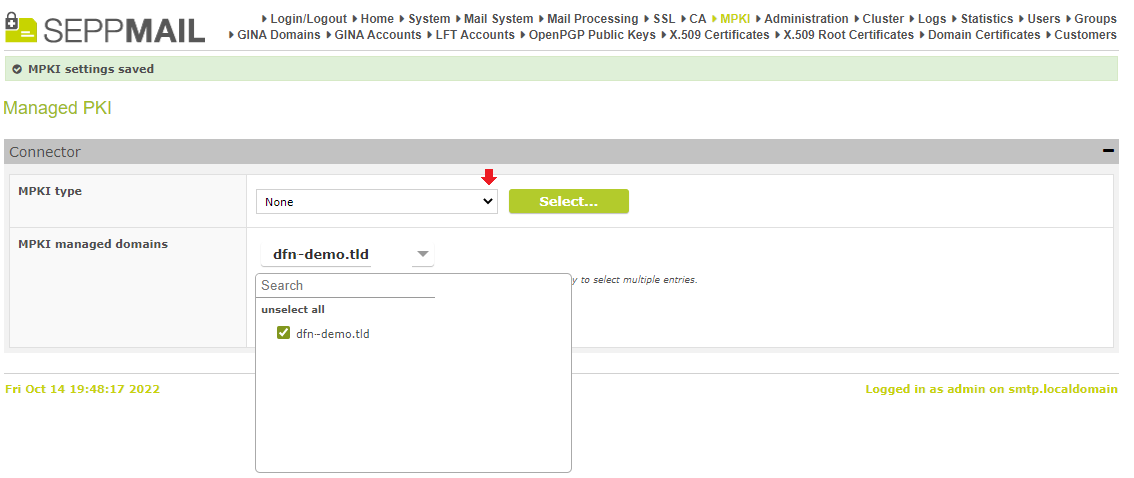

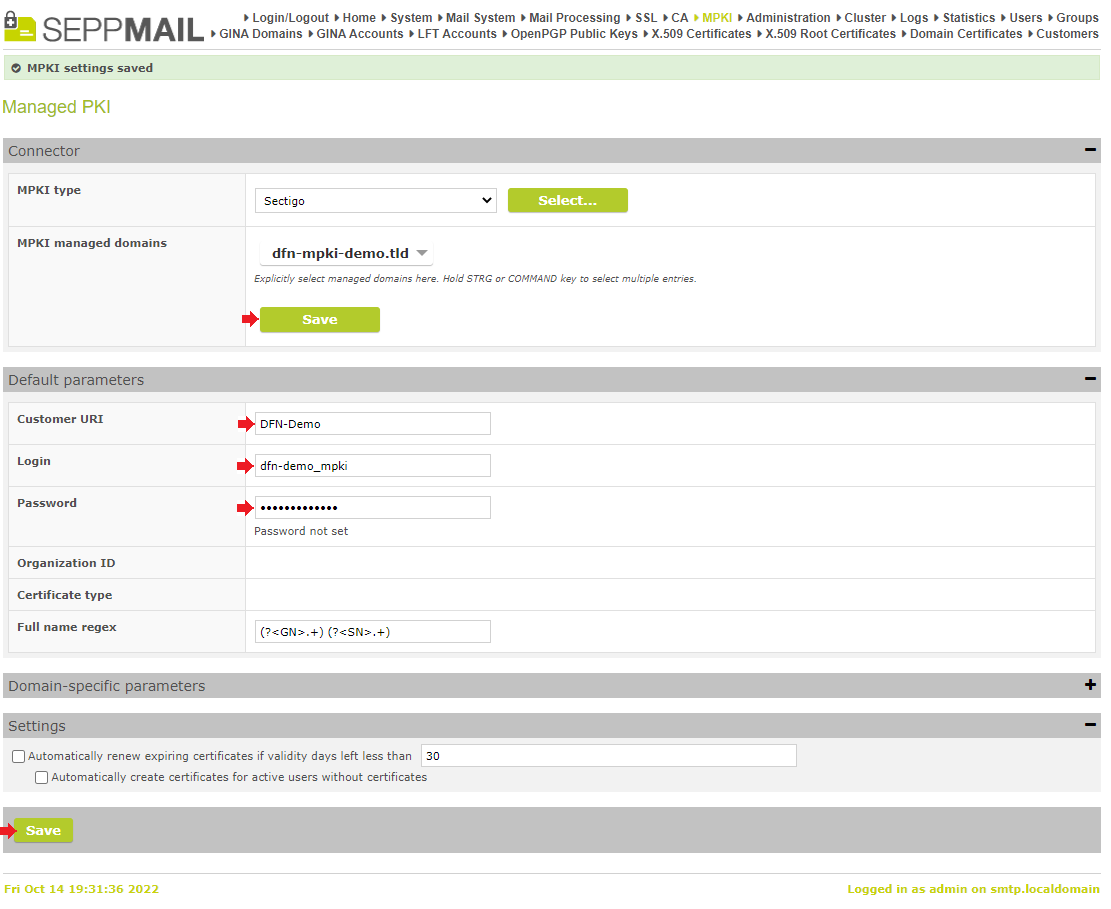

In der Sektion „Connector“ wird dann unter „MPKI managed domains“ die bereits vorhandene Managed Domain ausgewählt, deren Name zuvor im Certificate Manager als „Domain“ eingerichtet wurde.

Nun unter „MPKI type“

„Sectigo“ anwählen und mit „Select…“ bestätigen.

Im nächsten Schritt sind die in der Sektion „Connector“ vorgenommenen Änderungen mittels „Save“ zu sichern.

Anschließend ist in der Sektion „Default parameters“ unter

•„Customer URI“ der vom DFN bereit gestellte Eintrag vorzunehmen,

•unter Login der Name des zuvor im Certificate Manager erstellten Operator-Benutzers

•unter Passwort dessen zuletzt geändertes Passwort einzutragen.

Nach dem Speichern dieser Eingaben

erscheint nun in der „Organization ID“ der zuvor im Certificate Manager eingetragenen Organisation, sowie unter „Certificate Type“ der, beziehungsweise die bei der Organisation unter „Default Profile“ ausgewählten Zertifikatstypen.

Dieser, beziehungsweise diese Zertifikatstypen weichen in der Regel bei GÉANT Zertifikaten von dem im Screenshot dargestellten Zertifikatstyp ab.

Das heißt an dieser Stelle muss der den S/MIME Zertifikaten entsprechende Zertifikatstyp angewählt werden.

In der Sektion „Settings“ wird empfohlen, das automatische Erneuern von Zertifikaten mit einer Überschneidung von wenigstens 30 Tagen zu aktivieren.

Mit dem Klicken von „Save“ ist die MPKI Konfiguration abgeschlossen.