Das SEPPmail Secure E-Mail Gateway muss eingehende E-Mails für ihre Managed Domains an die internen E-Mail Server weiterleiten (siehe Mail System Managed Domains Spalte Server IP address).

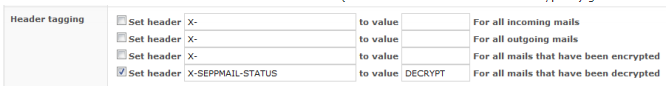

Damit E-Mails nach dem Entschlüsseln durch das SEPPmail Secure E-Mail Gateway noch einmal zu Sophos UTM geschickt werden, muss zunächst über das Regelwerk (Mail Processing Ruleset generator Header tagging) der Header X-SEPPmail-STATUS auf den Wert DECRYPT für alle entschlüsselten E-Mails (For all mails that have been decrypted) gesetzt und aktiviert werden:

Somit werden entschlüsselte E-Mails mit dem X-Header X-SEPPmail-STATUS mit dem Wert DECRYPT versehen.

Per „Custom command“ (Mail Processing Ruleset generator Custom commands) kann nun dieser Header nach dem Entschlüsseln ausgewertet und auf den Wert RESEND umgeschrieben werden, bevor die E-Mail erneut zu Sophos UTM (im folgenden Beispiel mit der IP-Adresse 192.168.10.1) gesendet wird. Hierfür ist in den Custom commands for incoming e-mails AFTER decryption: folgender Code notwendig:

Zeile |

Code |

|---|---|

01 |

# Begin: Custom commands for incoming e-mails AFTER decryption |

02 |

log(1,'Begin: Custom commands for incoming e-mails AFTER decryption'); |

|

|

03 |

if (compare('X-SEPPmail-STATUS', 'substitute', 'DECRYPT')) { |

04 |

log(1, 'send decrypted e-mail from $header_from for recipient(s) $header_to $header_cc back to UTM for content scanning'); |

05 |

setheader('X-SEPPmail-STATUS','RESEND'); |

06 |

deliver('192.168.10.1'); |

07 |

} |

|

|

08 |

log(1,'End: Custom commands for incoming e-mails AFTER decryption'); |

09 |

# End: Custom commands for incoming e-mails AFTER decryption |

Damit auch via GINA generierte E-Mails durch Sophos UTM geprüft werden, ist weiterhin unter Custom commands for e-mails from GINA: folgender Code erforderlich:

Zeile |

Code |

|---|---|

01 |

# Begin: Custom commands for e-mails from GINA |

02 |

log(1,'Begin: Custom commands for e-mails from GINA'); |

|

|

03 |

if (compare('X-ESWmail-Copy','match','yes')) { |

04 |

flag('no_resend',1); |

05 |

} |

06 |

if (compare('X-ESWmail-LFM','match','yes')) { |

07 |

flag('no_resend',1); |

08 |

} |

09 |

if (!flag('no_resend',0)) { |

10 |

log(1, 'send e-mail from GINA from sender $header_from for recipient(s) $header_to $header_cc back to UTM for content scanning'); |

11 |

setheader('X-SEPPmail-STATUS','RESEND'); |

12 |

deliver('192.168.10.1'); |

13 |

} |

|

|

14 |

log(1,'End: Custom commands for e-mails from GINA'); |

15 |

# End: Custom commands for e-mails from GINA |

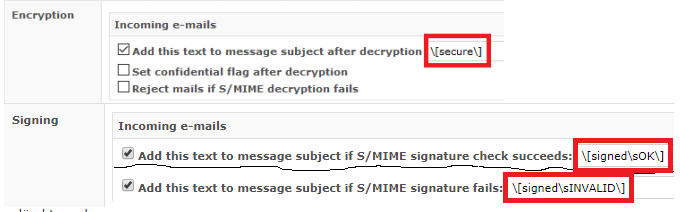

Damit die E-Mail nach erneutem Erhalt von der Sophos UTM durch das SEPPmail Secure E-Mail Gateway nicht erneut dorthin, sondern nun an den Standard E-Mail Server der jeweiligen Managed Domain gesendet wird, wird bereits vor dem eigentlichen Verarbeiten der E-Mail erneut der X-Header Eintrag X-SEPPmail-STATUS geprüft. Aufgrund des ersten Durchlaufs durch das SEPPmail Secure E-Mail Gateway hat dieser X-Header nun den Wert RESEND, worauf das SEPPmail Secure E-Mail Gateway an die, der Managed Domain zugeordneten Server IP address (siehe oben) sendet. Damit wird auch verhindert, dass die bereits im ersten SEPPmail Secure E-Mail Gateway-Durchlauf gesetzten Kennzeichen (im Standard [secure], [signed OK], [signed INVALID] siehe auch Mail Processing Ruleset generator Encryption Incoming e-mails beziehungsweise Signing Incoming e-mails)

aus dem Betreff der E-Mail entfernt werden.

Die entsprechende Anweisung hierfür ist unter Custom commands for incoming e-mails BEFORE decryption: wie folgt vorzunehmen:

Zeile |

Code |

|---|---|

01 |

# Begin: Custom commands for incoming e-mails BEFORE decryption |

02 |

log(1,'Begin: Custom commands for incoming e-mails BEFORE decryption'); |

|

|

03 |

if (compare('X-SEPPmail-STATUS', 'substitute', 'RESEND')) { |

04 |

log(1, 'decrypted e-mail, resent after content scanning, delivering without further actions'); |

05 |

rmheader('X-SEPPmail-STATUS'); |

06 |

if (!compare('subject','match','\[secure\]')) {tagsubject('[secure]'); |

07 |

tagsubject('[secure]'); |

08 |

} |

09 |

deliver(); |

10 |

} |

|

|

11 |

log(1,'End: Custom commands for incoming e-mails BEFORE decryption'); |

12 |

# End: Custom commands for incoming e-mails BEFORE decryption |