Unterstützend folgt an dieser Stelle eine Schritt für Schritt Anleitung, um die gewünschte Funktion herzustellen. Eventuell zusätzlich mögliche Funktionalitäten werden an dieser Stelle nicht betrachtet.

Der Grad der hierbei eingestellten Sicherheitsmassnahmen ist gegebenenfalls durch den Betreiber des SEPPmail Secure E-Mail Gateways selbst zu beleuchten und unter Umständen anzupassen.

|

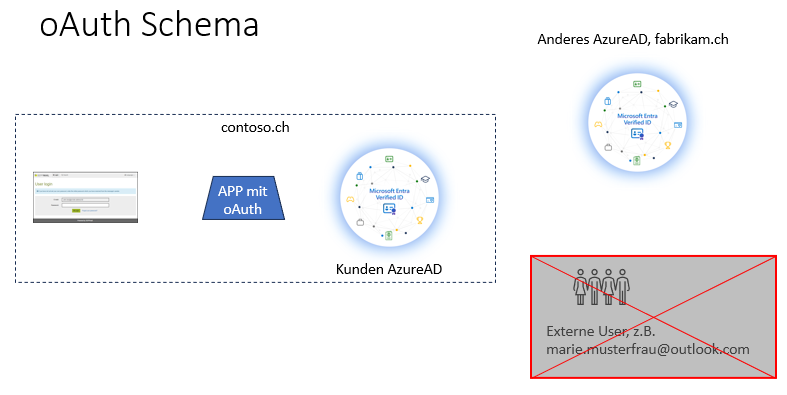

Hinweis: Derzeit können mittels Microsoft OAuth ausschliesslich externe Kommunikationspartner authentisiert werden, die einem Microsoft Entra ID / Entra Domain Service angehören. |

Vorgehensweise:

(Stand 12.07.2023)

Microsoft seitige Konfiguration:

•Anmelden am Microsoft 365 admin center (https://admin.microsoft.com/) als User, der zumindest Mitglied der Rolle «Cloudanwendungsadministrator» hat.

•In der Navigationsleiste rechts (hierzu muss gegebenenfalls erst «Show all...» angeklickt werden) unter «Admin centers» auf «Entra Domain Services» klicken. «Dashboard» öffnet.

•Nun rechts von «Dashboard» wieder auf «Entra Domain Services» klicken. Unter «Dashboard» erscheint nun «Overview».

•Nun rechts auf «App registrations» klicken.

•Über den Karteikartenreiter «+ New registration» öffnet die Oberfläche «Register an application»

oUnter «*Name» wird nun ein möglichst sprechender Name für die zukünftige Verbindung angegeben.

(Dieser Name sollte parallel als «IDP service name» notiert werden).

|

Hinweis: Der APP-Name wird später in der GINA-Oberfläche beim Zugriff auf die Benutzerdaten angezeigt. Ein Name, welcher Zweck und Herkunft der APP verdeutlicht wird deshalb empfohlen, beispielsweise •contoso.eu - Sichere E-mail •contoso.eu - GINA Login

|

oDamit sich ausschliesslich Benutzer der eigenen Organisation, also des eigenen Entra Domain Service über diese Variante authentisieren können, ist unter «Supported account types» «Accounts in any organizational directory (Any Entra Domain Services - Multitenant)» zu wählen.

Mit dieser Einstellung können sich alle Benutzerkonten eines beliebigen Entra Domain Services authentisieren. Das heisster, jeder Benutzer mit einem M365/Exchange Online-Konto kann sich anmelden.

oUnter «Redirect URI» ist nun über das Drop-Down-Menü «Select platform» die Auswahl «Web» zu treffen und als «URI» ist die komplette URL zur jeweiligen GINA Domain einzugeben, wie sie im Hinweis «Note: If you want to show the GINA login page by default, enter "https://.../web.app" (without the quotes)» oberhalb des Eingabefeldes Default Forward Page zu finden ist.

|

Soll der Zugang für mehrere GINA Domains verwendet werden, so können deren «URI»s gegebenenfalls im Nachgang noch angegeben werden. |

oAbschliessend ist die Schaltfläche «Register» zu klicken.

(Die «Application-ID» (NICHT die Object-ID !) sollte parallel als «ID»notiert werden).

•Im Seitenmenü des «Dashboard»s auf «API permissions» klicken.

oIn den nun rechts erscheinenden «Configured permissions» ist in der darunterliegenden Tabelle unter «API / Permissions name» «Microsoft Graph» und darunter normalerweise ausschliesslich das Recht «User.Read» angeführt.

oNach Klicken der Schaltfläche « + Add a permission« erscheint rechts «Request API permissions».

oDort im Karteikartenreiter «Microsoft APIs» aus den «Commonly used Microsoft APIs» «Microsoft Graph» wählen.

oIm Folgemenü nun «Application permissions» wählen und im darunter erscheinenden «Select permissions» «User» aufklappen. Dort ist «User.Read.All» auszuwählen. Der Vorgang ist durch Klicken der Schaltfläche «Add permission» abzuschliessen.

•Das Menü «API permissions» wird angezeigt.

Unter «API / Permissions name» «Microsoft Graph» sind nun die Rechte «User.Read» und «User.Read.All» angeführt.

•Nach Klicken auf «Overview» aus dem Seitenmenü des «Dashboard»s erscheinen rechts die «Essentials».

Hier bei «Client credentials» auf «Add a certificate or secret» klicken.

oIm Folgemenü «Certificates & Secrets » im Karteikartenreiter «Client secrets» auf «+ New client secret» klicken.

oNun erscheint rechts «Add a client secret». Hier ist unter «Description» ein möglichst aussagekräftiger Name zu vergeben und unter «Expires» die gewünschte Gültigkeitsdauer für das Geheimnis auszuwählen.

Der Vorgang ist mittels «Add» abzuschliessen.

oDas Menü «Certificates & Secrets » erscheint erneut im Karteikartenreiter «Client secrets». Dort wird das neu angelegte Geheimnis angezeigt. « » « »

|

Achtung: SPEICHERN SIE SICH DEN SCHLÜSSEL «Value» AN EINEM SICHEREN ORT, er wird nur EINMAL angezeigt. |

SEPPmail Secure E-Mail Gateway seitige Konfiguration:

•Anmelden an der Administrationsoberfläche.

•Wechsel ins Menü GINA Domains.

•In der Tabelle der Sektion Domains unter GINA name auf die zu konfigurierende GINA Domain klicken.

•Im erscheinenden Folgemenü zur Sektion IDP settings navigieren.

•Im Abschnitt OAuth authentication eine neue Verbindung via New OAuth authentication einrichten.

oHaken der Option Authenticate GINA users from this domain with OAuth aktivieren

oJe nach Anwendungsfall (siehe gegebenenfalls für GINA-Webmail (optional) Initiales Schreiben von Nachrichten sowie für Large File Transfer (LFT) Einliefern/Versenden via GINA-Webmail, Einliefern/Versenden via SEPPmail Microsoft Outlook Add-In und Einliefern/Versenden durch organisationsfremde Sender und für Internal Mail Encryption (IME) SEPPmail IME unter ausschliesslichem Verwenden der GINA-Technologie und SEPPmail IME 1.0) sollte die Option Automatically create GINA account if user can authenticate with OAuth ebenfalls aktiviert werden.

oUsed by managed domains leer lassen.

oIDP service name mit dem «IDP service name» aus den Notizen der bereits erfolgten Microsoft seitigen Konfiguration befüllen.

oBei Service Provider «Microsoft» auswählen.

oUnter ID mit der «ID» aus den Notizen der bereits erfolgten Microsoft seitigen Konfiguration befüllen.

oUnter Secret mit dem «Secret» / «Value» aus den Notizen der bereits erfolgten Microsoft seitigen Konfiguration befüllen.

oUnter Login button CSS class(es) sollte «btn-default idp-btn» bereits vorausgefüllt sein.

oKonfiguration mit Add abschliessen.