Das Menü System kann in zwei Ansichten betrachtet werden. Die grundlegenden Basiseinstellungen sind in der Ansicht Normal View zu sehen. Diese Ansicht ist die Standardansicht bei Aufruf des Menüs. Eine vollständige Übersicht aller Einstellungen ist in der Ansicht Advanced View zu sehen.

Abschnitte auf dieser Seite:

•Name

•DNS

|

|

|

|

Durch Betätigen der Schaltfläche Advanced view werden die erweiterten Parameter angezeigt. Um die erweiterte Darstellung des Menüpunkts System wieder zusammenzufassen ist in der erweiterten Darstellung die Schaltfläche Normal view zu betätigen.

In diesem Menü werden die wichtigsten Parameter der LAN-Anbindung des SEPPmail Secure E-Mail Gateways eingerichtet. Die hier eingetragenen Daten dienen auch als Grundeinstellung für viele weitere Einstellungen des SEPPmail Secure E-Mail Gateway-Systems.

Die folgenden Sektionen beschreiben den Advanced view, da dieser alle Einstellungen des Normal view beinhaltet.

Eingabefelder zur Beschreibung beziehungsweise zur Identifikation des SEPPmail Secure E-Mail Gateways. Diese Parameter werden zum Beispiel als Betreff in der automatischen Datensicherung sowie von SNMP verwendet. Ansonsten sind diese rein informativ. Die Einträge sind frei wählbar und jeweils optional.

Parameter |

Beschreibung |

|---|---|

Kurzbeschreibung des Systems. Diese wird auch als Titel im Browser beziehungsweise Browser-Tab der Administrationsoberfläche angezeigt. |

|

Standort des Systems |

|

Eigene ID des Systems |

|

Ansprechperson für das System |

|

Name des Systems |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

||

|---|---|---|---|

|

(geändert in 13.0.0) |

Im Standard ist diese Option aktiv. Definition der Netzwerkeinstellungen für den ersten LAN-Adapter (beispielsweise LAN1 bzw. eth0 oder auch vic0 in virtuellen Umgebungen).

|

||

|

(für IPv4) |

Bestimmt die IPv4 Adresse für das jeweilige Interface. |

|

Deaktiviert IPv4. |

|||

Im Standard ist diese Option aktiv. Das Interface verwendet die im CIDR Format anzugebende IPv4 Adresse. |

|||

Die IPv4 Adresse wird per DHCP bezogen.

|

|||

|

(für IPv6) |

Bestimmt die IPv6 Adresse für das jeweilige Interface. |

||

Im Standard ist diese Option aktiv. Deaktiviert IPv6. |

|||

Das Interface verwendet die im CIDR Format anzugebende IPv6 Adresse. |

|||

Die IPv6 Adresse wird per DHCPv6 bezogen.

|

|||

Erzeugen einer IPv6 Adresse per Autokonfiguration. |

|||

Verbindungsgeschwindigkeit des Interfaces. |

|||

Manuelles Festlegen der Art der Ethernet Verbindung. |

|||

|

mediaopt full-duplex |

|||

|

mediaopt full-duplex |

|||

|

mediaopt full-duplex |

|||

Empfohlene Einstellung. Automatische Auswahl der Ethernet Verbindung aufgrund der physikalischen Gegebenheiten (verwendeter Adapter, Kabel, Gegenstelle). |

|||

Eingabe einer eventuell vom Standard abweichenden Paketgröße („maximum transmission unit“ (MTU), siehe auch https://en.wikipedia.org/wiki/Maximum_transmission_unit) |

|||

|

2 - 4 (optional) |

Diese Optionen sind im Standard inaktiv. Für jede physisch vorhandene Netzwerk-Schnittstelle wird jeweils eine weitere Schnittstellen-Konfiguration angezeigt. Analog zu Interface 1 sind das beispielsweise Interface 2 - LAN2 bzw. eth1 oder auch vic1 Interface 3 - LAN3 bzw. eth2 oder auch vic2 Interface 4 - LAN4 bzw. eth3 oder auch vic3 Die Detaileinstellungen sind jeweils identisch zu Interface 1. |

||

|

(optional) |

Diese Option ist im Standard inaktiv. Durch das Verwenden dieser Einstellung können mehrere Interfaces gebündelt und logisch wie eines verwendet werden. Dabei gibt es unterschiedliche Verfahren: |

||

Dient der Ausfallsicherheit. Nutzung mehrerer Switches gleichzeitig möglich. |

|||

Dient der Ausfallsicherheit. Nur ein Interface ist aktiv, bei Ausfall wird auf das nächste übergegangen. Nutzung mehrerer Switches möglich. |

|||

Basiert auf 802.3ad. Dient der Lastverteilung sowie Ausfallsicherheit. Bündeln mehrerer Schnittstellen für das Erhöhen der möglichen Bandbreiten. Anbindung an nur einen Switch mit entsprechender Protokollunterstützung möglich. |

|||

Dient der Lastverteilung. Jeder Gegenstelle im Netzwerk ist ein zu nutzendes Interface zugewiesen. |

|||

Basiert auf 802.3ad. Dient der Lastverteilung sowie Ausfallsicherheit. Verfügbare Interfaces werden in Senderichtung wechselweise genutzt, in Empfangsrichtung kann maximal die Geschwindigkeit eines einzelnen Interfaces genutzt werden. |

|||

|

(optional) |

Ermöglicht eine lokale Namensauflösung. Hierfür muss eine Kombination von IP-Adressen und Hostname/n eintragen werden.

Format: 62.2.145.228 update.seppmail.ch support.seppmail.ch 193.239.220.29 pool.ntp.org |

||

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Werden mehrere SEPPmail Secure E-Mail Gateways in einem Cluster-Verbund betrieben (siehe auch Clustern mehrerer Systeme ff.), so können diese gemeinsam über eine oder auch mehrere virtuelle IP-Adressen angesprochen werden. Die Stellung der einzelnen Maschine innerhalb dieses Verbundes wird über die Priorität (Priority) definiert.

|

|

Parameter |

Beschreibung |

||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

Im Standard sind diese Optionen inaktiv. An dieser Stelle können virtuelle IP-Adressen definiert werden, welche in der Regel bei Cluster Konfigurationen (siehe auch Clustern mehrerer Systeme ff.) zum Einsatz kommen (siehe Menü Cluster). Hierzu ist es erforderlich für jeden Alias 1.eine IP-Adresse 2.die Netzwerkmaske 3.die VHID (Virtual Host Identification) 4.das Interface an welches der Alias gebunden werden soll 5.die Priorität der Schnittstelle im Verbund (Primary, Secondary, Backup) anzugeben.

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

(geändert in 13.0.0)

Der Name des Systems setzt sich aus dem Hostnamen und der Domäne zusammen, zum Beispiel meinefirma.tld.

Diese Einstellungen sind die interne Sicht, sie müssen also nicht den Daten, wie sie vom Internet her Gültigkeit hätten, entsprechen.

Parameter |

Beschreibung |

||

|---|---|---|---|

|

Die Einträge aus Hostname und Domain werden zu einem FQDN zusammengesetzt, beispielsweise meinefirma.tld. |

||

FQDN wird über DHCP bezogen. |

|||

FQDN wird über DHCPv6 bezogen. |

|||

Eingabe des Host-Namens des SEPPmail Secure E-Mail Gateways, zum Beispiel securemail |

|||

Eingabe der Domäne des SEPPmail Secure E-Mail Gateway Systems, zum Beispiel meinefirma.tld. |

|||

|

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Angabe der Gateway-IP-Adresse über welche alle Datenpakete geroutet werden sollen, die an Zieladressen außerhalb der lokalen Netzwerksegments gesendet werden sollen.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

(optional) |

Sollten Verbindungen zu Netzen hergestellt werden müssen, welche nicht über das default gateway erreichbar sind, so können an dieser Stelle die entsprechenden Netze mit ihrem Subnetz jeweils unter Destination und das jeweils dorthin führende Gateway angegeben werden. Diese statischen IP-Routen haben Priorität vor dem Verwenden des Standard-Routers (default gateway). Nach dem Speichern einer statischen Route wird jeweils ein weiteres Eingabefeld eingeblendet.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

(neu in 13.0.0) |

Die Anzeige der aktiven Routen erfolgt getrennt in jeweils einer Tabelle für IPv4 und IPv6.

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Standardeinstellung. Bei diesem Parameter versucht das System die DNS-Namensauflösung immer mit Hilfe der DNS-Root-Nameserver im Internet. Ist dieser Parameter ausgewählt, so kann das Auflösen von DNS-Namen gegebenenfalls sehr lange dauern und die Reaktion des SEPPmail Secure E-Mail Gateways dadurch verzögert werden. Diese Einstellung ist in der Regel dann zu wählen, wenn das SEPPmail Secure E-Mail Gateway direkt -also ohne zwischengeschaltetes Relay - in das Internet sendet. |

|||||||||||||||||||

DNS-Anfragen für Adressen, für welche das SEPPmail Secure E-Mail Gateway nicht selbst zuständig ist, werden an übergeordnete DNS-Name-Server weitergeleitet. Dazu sollte das SEPPmail Secure E-Mail Gateway die DNS-Anfrage zunächst an einen internen DNS-Server im eigenen Netzwerk oder die DNS-Server Ihres Internet Providers weitergeben, welche hier spezifiziert werden können. |

|||||||||||||||||||

Diese Option ist im Standard inaktiv. Deaktiviert das Vorab-Befüllen des DNS-Zwischenspeichers. Dadurch kann das Auflösen von Namen länger dauern, das Ergebnis ist jedoch gegebenenfalls aktueller. |

|||||||||||||||||||

|

(neu in 13.0.8) |

Standardmäßig ist diese Option auf „nein“ gesetzt.

Bei der Einstellung „auto“ fungiert das SEPPmail Secure E-Mail Gateway als DNSSec-Client und es wird ein Standardanker für die DNS-Root-Zone verwendet. Der DNS-Resolver validiert dann DNSSEC-Signaturen und stoppt z.B. die Verarbeitung im Falle einer fehlgeschlagenen Validierung. Bei der Einstellung „ja“ muss der Trust-Anker manuell konfiguriert werden. |

||||||||||||||||||

Diese Option ist im Standard inaktiv. Bevorzugt IPv6 Antworten des DNS-Servers. |

|||||||||||||||||||

Eingabe des ersten DNS-Server, an welchen das SEPPmail Secure E-Mail Gateway DNS-Anfragen weiterleiten soll. |

|||||||||||||||||||

|

(optional) |

Ist der primäre DNS-Server nicht verfügbar oder antwortet nicht wird die DNS-Anfrage an den hier eingetragenen, alternativen DNS-Server weitergeleitet. |

||||||||||||||||||

|

(optional) |

Sind weder der primäre noch der erste alternative DNS-Server verfügbar, so wird die DNS-Anfrage an den hier eingetragenen, zweiten alternativen DNS-Server weitergeleitet. |

||||||||||||||||||

|

(optional) |

Suchliste mit Domänen Namen, welche bei einer DNS-Anfrage nacheinander abgefragt werden. |

||||||||||||||||||

|

(optional) |

Lokale Zonen werden verwendet, wenn jeweils mehrere Forwarding- und/oder SMTP-Server angesprochen werden sollen, für das Auflösen der hierfür benötigten MX-Records jedoch kein lokaler DNS-Server zur Verfügung steht. Nach dem Speichern wird jeweils ein weiteres Eingabefeld eingeblendet.

In den unten dargestellten Beispiel Eintragungen würde für die Domäne pseudo.local vorrangig in mail1.pseudo.local mit der IP-Adresse 10.0.0.11 aufgelöst da dieser die Präferenz 10 aufweist. Sollte der Server mail1.pseudo.local nicht erreichbar sein, wird der Eintrag mit der Präferenz 20, also mail2.pseudo.local mit der IP-Adresse 10.0.0.12 verwendet.

|

||||||||||||||||||

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Dient der Lastverteilung bei Betrieb eines Clusters. Diese Sektion erscheint nur dann, wenn das SEPPmail Secure E-Mail Gateway bereits Bestandteil eines Cluster ist.

Parameter |

Beschreibung |

||

|---|---|---|---|

|

|

Im Standard sind diese Optionen inaktiv. Das SMTP Loadbalancing reicht erst nach Erreichen der definierten gleichzeitigen Verbindungen (siehe number of active connections before balancing) E-Mails an die eingetragenen Cluster-Partner (siehe Distribute load to the following cluster members) weiter. |

||

An dieser Stelle werden die IP-Adressen der Cluster-Partner für das Loadbalancing eingegeben. Die IP-Adressen werden im Eingabefeld durch ein Leerzeichen getrennt.

|

|||

|

Definition der Anzahl gleichzeitiger Verbindungen, ab welcher E-Mails an die eingetragenen Cluster-Partner weitergeleitet werden sollen. Das heißt im Standard (4) wird die fünfte Verbindung an den ersten - unter Distribute load to the following cluster members eingetragenen - Cluster-Partner weitergegeben, die neunte Verbindung an den zweiten und so weiter. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

(neu in 14.0.0)

Ermöglicht zwei Eingaben.

Parameter |

Beschreibung |

|---|---|

|

|

An dieser Stelle muss das Passwort des technischen Support-Users angegeben werden. Dies betrifft nur das Konsolenpasswort, nicht das für die Admin-GUI. (Beachten Sie, daß die Konsole das Schweizer Tastaturlayout verwendet.) |

Hier kann eine eigene Absende-Adresse für Watchdog-Mails eingegeben. Bei einem leeren Wert wird 'watchdog@labnode1' als E-Mail-Adresse für Watchdog verwendet. |

Definiert die Einstellungen für den Zugriff auf die Administrationsoberfläche.

Parameter |

Beschreibung |

|---|---|

|

|

Diese Option ist im Standard inaktiv und mit dem Wert 8080 vorbelegt. Ermöglicht den unverschlüsselten Zugriff auf die Konfigurationsoberfläche über das HTTP Protokoll (nicht empfohlen!). |

Im Standard ist diese Option aktiv und mit dem Wert 8443 vorbelegt. Ermöglicht den verschlüsselten Zugriff auf die Konfigurationsoberfläche über das HTTPS Protokoll. Das für den Zugriff verwendete Zertifikat ist unter SSL zu sehen. |

|

Im Standard ist diese Option mit dem Wert 1800 vorbelegt. Zeit in Sekunden bis zum automatischen Logout aus der Konfigurationsoberfläche bei Inaktivität. Nach einem automatischen Logout wird bei erneutem Login das zuletzt geöffnete Konfigurationsmenü angezeigt. |

|

|

Durch Angabe der IP Adresse eines bestimmten Netzwerk Interfaces (siehe IP addresses Interface <n>) kann der Zugriff auf die Administrationsoberfläche auf diese(s) Netzwerk Interface(s) beschränkt werden. Die Eingabe mehrerer Adressen ist durch Trennen mittels Leerzeichen möglich. Wird zusätzlich der SMTP-Verkehr auf ein anderes Interface gebunden (siehe Mail System SMTP settings SMTP bind address), so wird dadurch ein sauberes Trennen des administrativen und des Nutzdatenverkehrs (E-Mails) erreicht (Stichwort Administrationsnetz). |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

(neu in 12.1)

Definiert die Einstellungen für den API Zugriff (siehe auch API Funktionen, beziehungsweise https://docs.seppmail.com/api/) auf das SEPPmail Secure E-Mail Gateway.

Parameter |

Beschreibung |

|||||

|---|---|---|---|---|---|---|

Diese Option ist im Standard inaktiv. Schaltet den API Zugriff über das HTTPS Protokoll auf dem angegebenen Port (im Standard 8445) frei. |

||||||

|

(geändert in 13.0.0) |

||||||

|

Wurde noch keine Konfiguration vorgenommen, so ist dies die erste und einzige Anzeige. Andernfalls steht dieses Feld unterhalb der bereits eingerichteten Zugänge. |

|||||

|

Diese Option ist im Standard aktiv. Aktiviert den zu generierenden Zugang automatisch nach dem Erstellen. |

|||||

Im Standard ist dieses Eingabefeld leer. Hier sollte ein aussagekräftiger Name für den einzurichtenden Zugang vergeben werden. Über die Mülleimer-Schaltfläche |

||||||

Im Standard ist dieses Eingabefeld leer. Ein Token kann über Generate weiter unten im Abschnitt generiert werden. Alternativ kann hier auch eine Zeichenfolge eingegeben werden. |

||||||

Im Standard ist dieses Eingabefeld leer. Mit dem Generieren eines API token via Generate wird auch ein API secret generiert. Alternativ kann auch hier eine Zeichenfolge eingegeben werden. Mittels die Augen-Schaltfläche |

||||||

In den Teilabschnitten dieser Option werden die Zugriffsberechtigungen für den anzulegenden Zugang vergeben. |

||||||

|

Auswahl-Menü für das Berechtigen auf einzelne Mit |

|||||

|

steht über das Eingabefeld eine Suchfunktion für die verfügbaren Berechtigungen zur Verfügung. |

|||||

können mittels select all, beziehungsweise unselect all alle Berechtigungen gleichzeitig aktiviert oder deaktiviert werden. |

||||||

siehe SEPPmail API crypto (dient dem Auslesen von Schlüsselmaterial)

|

||||||

|

Crypto / MPKI |

siehe SEPPmail API crypto (dient dem Auslesen von MPKI Einstellungen)

|

|||||

siehe SEPPmail API customer (dient dem Auslesen von Mandanteninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API filter / blwl |

||||||

Nur für den internen Gebrauch. siehe SEPPmail API filter / config |

||||||

Nur für den internen Gebrauch. |

||||||

siehe SEPPmail API group (dient dem Auslesen von Gruppeninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail processing

|

||||||

siehe SEPPmail API mail system (dient dem Auslesen von Informationen zu verwalteten E-Mail Domänen) |

||||||

siehe SEPPmail API mail system (dient dem Auslesen von E-Mail Domänen bezogenen Gruppeninformationen)

|

||||||

siehe SEPPmail API mail system (dient dem Auslesen von grundlegenden Einstellungen)

|

||||||

siehe SEPPmail API mail system (dient dem Auslesen von TLS Einstellungen zu Zielsystemen)

|

||||||

siehe SEPPmail API mail system (dient dem Auslesen von E-Mail und Disclaimer Vorlagen)

|

||||||

siehe SEPPmail API statistics (dient dem Auslesen von Statistiken)

|

||||||

|

Users |

siehe SEPPmail API user (dient dem Auslesen interner Benutzer und deren Schlüsselmaterial)

|

|||||

siehe SEPPmail API webmail (dient dem Auslesen von GINA-Benutzern)

|

||||||

siehe SEPPmail API webmail (dient dem Auslesen von GINA-Domänen) |

||||||

siehe SEPPmail API webmail (dient dem Auslesen von grundlegenden GINA-Einstellungen)

|

||||||

siehe SEPPmail API info (dient dem Auslesen von möglichen Verschlüsselungsverfahren zu Kommunikationszielen)

(vergleiche auch X.509 Certificates, OpenPGP Public Keys, Domain Certificates und GINA accounts) |

||||||

Auswahl-Menü für das Berechtigen auf einzelne Mit |

||||||

steht über das Eingabefeld eine Suchfunktion für die verfügbaren Berechtigungen zur Verfügung. |

||||||

können mittels select all, beziehungsweise unselect all alle Berechtigungen gleichzeitig aktiviert oder deaktiviert werden. |

||||||

siehe SEPPmail API authenticate (dient dem Prüfen möglicher REST Zugänge)

|

||||||

siehe SEPPmail API crypto (dient dem Setzen von Schlüsselmaterial)

|

||||||

siehe SEPPmail API customer (dient dem Setzen von Mandanteninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API filter / blwl |

||||||

|

Filter / Config |

Nur für den internen Gebrauch. siehe SEPPmail API filter / config |

|||||

Nur für den internen Gebrauch. |

||||||

siehe SEPPmail API group (dient dem Setzen von Gruppeninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail processing

|

||||||

siehe SEPPmail API mail system (dient dem Anlegen von zu verwaltenden E-Mail Domänen) |

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail system

|

||||||

siehe SEPPmail API mail system (dient dem Setzen von grundlegenden Einstellungen)

|

||||||

siehe SEPPmail API mail system (dient dem Einrichten von TLS Einstellungen zu Zielsystemen)

|

||||||

siehe SEPPmail API mail system / template (dient dem Erstellen von E-Mail und Disclaimer Vorlagen)

sowie SEPPmail API mail system / disclaimer

|

||||||

|

Tools / LDIF import |

Nur für den internen Gebrauch. siehe SEPPmail API tools |

|||||

|

Users |

siehe SEPPmail API user (dient dem Anlegen interner Benutzer und dem Versorgen mit Schlüsselmaterial)

|

|||||

siehe SEPPmail API webmail (dient dem Anlegen von GINA-Benutzern)

|

||||||

siehe SEPPmail API webmail (dient dem Anlegen von GINA-Domänen) |

||||||

Auswahl-Menü für das Berechtigen auf einzelne Mit |

||||||

steht über das Eingabefeld eine Suchfunktion für die verfügbaren Berechtigungen zur Verfügung. |

||||||

können mittels select all, beziehungsweise unselect all alle Berechtigungen gleichzeitig aktiviert oder deaktiviert werden. |

||||||

siehe SEPPmail API crypto (dient dem Anpassen von Schlüsselmaterial)

|

||||||

siehe SEPPmail API customer (dient dem Anpassen von Mandanteninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API filter / blwl |

||||||

|

Filter / Config |

Nur für den internen Gebrauch. siehe SEPPmail API filter / config |

|||||

Nur für den internen Gebrauch. |

||||||

siehe SEPPmail API group (dient dem Anpassen von Gruppeninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail processing

|

||||||

siehe SEPPmail API mail system / managed domain (dient dem Anpassen von Informationen zu verwalteten E-Mail Domänen) |

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail system

|

||||||

siehe SEPPmail API mail system (dient dem Anpassen von grundlegenden Einstellungen)

|

||||||

siehe SEPPmail API mail system (dient dem Anpassen von TLS Einstellungen zu Zielsystemen)

|

||||||

siehe SEPPmail API mail system / template (dient dem Anpassen von E-Mail und Disclaimer Vorlagen)

sowie SEPPmail API mail system / disclaimer

|

||||||

|

Users |

siehe SEPPmail API user (dient dem Anpassen interner Benutzer und deren Schlüsselmaterial)

|

|||||

siehe SEPPmail API webmail (dient dem Anpassen von GINA-Benutzern)

|

||||||

siehe SEPPmail API webmail (dient dem Anpassen von GINA-Domänen) |

||||||

siehe SEPPmail API webmail (dient dem Anpassen von grundlegenden GINA-Einstellungen)

|

||||||

Auswahl-Menü für das Berechtigen auf einzelne Mit |

||||||

|

steht über das Eingabefeld eine Suchfunktion für die verfügbaren Berechtigungen zur Verfügung. |

|||||

können mittels select all, beziehungsweise unselect all alle Berechtigungen gleichzeitig aktiviert oder deaktiviert werden. |

||||||

siehe SEPPmail API crypto (dient dem Entfernen von Schlüsselmaterial)

|

||||||

siehe SEPPmail API customer (dient dem Entfernen von Mandanteninformationen) |

||||||

Nur für den internen Gebrauch. siehe SEPPmail API filter / blwl |

||||||

|

Filter / Config |

Nur für den internen Gebrauch. siehe SEPPmail API filter / config |

|||||

Nur für den internen Gebrauch. |

||||||

siehe SEPPmail API group (dient dem Entfernen von Gruppeninformationen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail processing

|

||||||

siehe SEPPmail API mail system / managed domain (dient dem Entfernen von Informationen zu verwalteten E-Mail Domänen)

|

||||||

Nur für den internen Gebrauch. siehe SEPPmail API mail system

|

||||||

siehe SEPPmail API mail system (dient dem Entfernen von grundlegenden Einstellungen)

|

||||||

siehe SEPPmail API mail system (dient dem Entfernen von TLS Einstellungen zu Zielsystemen)

|

||||||

siehe SEPPmail API mail system / template (dient dem Entfernen von E-Mail und Disclaimer Vorlagen)

|

||||||

siehe SEPPmail API user (dient dem Entfernen interner Benutzer und deren Schlüsselmaterial) |

||||||

siehe SEPPmail API webmail (dient dem Entfernen von GINA-Benutzern) |

||||||

siehe SEPPmail API webmail (dient dem Entfernen von GINA-Domänen)

|

||||||

Wird die Option aktiviert, so wird ein Token mit Zugriff auf alle bestehenden und zukünftigen Tenants generiert. Die Option Assigned tenants bleibt deshalb ausgegraut. |

Nur bei aktivierter Mandantenfähigkeit (siehe Customers) sichtbar. |

|||||

Im Auswahl-Menü... |

||||||

|

steht über das Eingabefeld eine Suchfunktion für die verfügbaren Tenants zur Verfügung. |

|||||

können mittels select all alle verfügbaren Tenants gleichzeitig ausgewählt werden. |

||||||

Der Tenant "Default Customer" ([default] vergleiche Customers) steht in jedem mandantenfähigen System zur Verfügung |

||||||

Für jeden angelegten Tenant existiert jeweils ein eigenes Auswahlkästchen |

||||||

|

Durch Klicken von Generate wird ein API token sowie ein zugehöriges API secret generiert. Über Add wird der Zugang übernommen. |

|||||

Wurden bereits Zugangsdaten eingerichtet, so werden diese wie angelegt angezeigt: |

||||||

Im Standard hat diese Option den beim Erstellen eingestellten Status. Aktiviert / Deaktiviert den jeweiligen Zugang. |

||||||

Der Display name ist bei bestehenden Zugängen nicht veränderbar. |

||||||

Der API token ist bei bestehenden Zugängen nicht veränderbar Über die Kopieren-Schaltfläche |

||||||

Das API secret kann bei Bedarf gewechselt werden. Über die Schaltflächen Auge Kopieren Refresh |

||||||

In den Teilabschnitten dieser Option können die Zugriffsberechtigungen für jeweiligen Zugang angepasst werden. Die Beschreibung zu den Teilabschnitten ist identisch zu New API token Access oberhalb und wird deshalb hier nicht erneut gelistet. |

||||||

|

(neu in 13.0.0)

Wurde ein Benutzer über den „/auth“ Endpunkt authentifiziert, so wird dies hier angezeigt. |

||||||

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Definiert die Einstellungen für den Zugriff auf das GINA-Portal.

Parameter |

Beschreibung |

||

|---|---|---|---|

Diese Option ist im Standard inaktiv und mit dem Wert 80 vorbelegt. Ermöglicht den unverschlüsselten Zugriff auf die Web-Mail Schnittstelle des SEPPmail Secure E-Mail Gateways (GINA) über das HTTP Protokoll.

|

|||

Im Standard ist diese Option aktiv und mit dem Wert 443 vorbelegt. Ermöglicht den verschlüsselten Zugriff auf die Web-Mail Schnittstelle des SEPPmail Secure E-Mail Gateways (GINA) über das HTTPS Protokoll.

Sollte das SEPPmail Secure E-Mail Gateway HTTPS Anfragen nicht direkt aus dem Internet entgegennehmen, so kann der Port angepasst werden, um zum Beispiel ein Portforwarding einer vorgeschalteten Sicherheitskomponente zu nutzen.

Das für den Zugriff verwendete Zertifikat ist unter SSL, beziehungsweise bei aktiviertem „Virtual hosting“ (siehe GINA Domains GINA settings) unter Secure GINA host zu sehen. |

|||

(optional) |

Diese Option ist im Standard inaktiv. Stellt den Zugang zum Web-Mail Subsystem (GINA-Portal) nicht mehr direkt sondern über den lokalen SEPPmail Secure E-Mail Gateway Reverse-Proxy her. Alle nicht für das Web-Mail bestimmten Anfragen werden dadurch an die eingetragene Server-Adresse weitergeleitet. Hierdurch kann zum Beispiel der Zugang zu einem internen OWA-(Outlook Web Access) Server mit nur einer externen IP-Adresse gewährleistet werden. Ebenfalls können ActiveSync Verbindungen zum internen Microsoft Exchange Server durch den Reverse-Proxy weitergeleitet werden.

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Ermöglicht das maschinelle Abfragen öffentlicher Schlüssel der lokalen Benutzer.

Parameter |

Beschreibung |

|---|---|

|

Diese Option ist im Standard inaktiv. Aktiviert die Key Server Funktion des SEPPmail Secure E-Mail Gateways. Hierdurch werden die öffentlichen Schlüssel - sowohl S/MIME als auch OpenPGP - der SEPPmail Secure E-Mail Gateway Users für andere Systeme per LDAP via Port 1389, beziehungsweise LDAPS via Port 1636 zugänglich gemacht. Für die gesicherte Kommunikation via LDAPS wird das im Menü SSL eingetragene Zertifikat verwendet. Eine Abfrage ist wie folgt möglich: URI <Protokoll>://<FQDN aus > Secure GINA host Hostname> BindDN / BindPW wird nicht benötigt BaseDN wird nicht benötigt, wenngleich dc=keyserver funktioniert.

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Ermöglicht das Weiterleiten von Log-Einträgen an einen SysLog-Server. Mehrere Server können jeweils durch Semikolon „;“ getrennt eingetragen werden. Im Standard wird der Port UDP/514 für das Übertragen der Meldungen verwendet.

Bei Bedarf können Protokoll sowie Ziel-Port optional in der Form [protocol]host[:port] mit angegeben werden, zum Beispiel tcp://192.168.10.60:1514.

|

Backups enthalten keine Logs. Um diese dauerhaft und gesichert aufzubewahren, empfiehlt sich hier einen Export der Logs an ein externes System einzurichten.

|

Parameter |

Beschreibung |

|---|---|

SysLog-Server an welchen das SEPPmail Secure E-Mail Gateway Mail-, Authentifizierungs- und System-Log-Protokolle senden soll. |

|

SysLog-Server an welchen das SEPPmail Secure E-Mail Gateway Log-Protokolle der Aktionen aus der Administrationsoberfläche senden soll. |

|

SysLog-Server an welchen das SEPPmail Secure E-Mail Gateway GINA-Protokolle senden soll. |

|

Diese Option ist im Standard inaktiv. Deaktiviert sowohl das lokale Schreiben des Mail Logs, als auch die relevanten Statistiken. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

||

|---|---|---|---|

|

|

Automatically delete log archives older than

Diese Option ist im Standard inaktiv und mit dem Wert 1095 vorbelegt. Löscht automatisch alle Logs, welche älter als die eingestellte Anzahl von Tagen sind. Durch das automatische Löschen der Log-Archive kann •ein „Volllaufen“ der Log-Partition vermieden werden. •Revisionsvorgaben bezüglich des Vorhaltens von Daten entsprochen werden.

Als Eingabe werden Werte von 1 bis 3650 akzeptiert. Dabei wird bei der Angabe von Werten ≥ 30 die Standard-Log-Rotation verwendet. Bei dieser wird das E-Mail-Log bei Erreichen einer Größe von 30 MB, das GINA-Log bei Erreichen einer Größe von 10 MB zunächst archiviert und jeweils eine neue Log-Datei begonnen. Da somit nicht Tag genau gelöscht werden kann, eignet sich dieses Verfahren in erster Linie, um ein Volllaufen der Log-Partition zu verhindern. Bei Einstellen eines Wertes ≤ 29 rotiert das Log hingegen täglich. Somit eignet sich dieses Verfahren zum Beispiel für das Einhalten von Revisionsvorgaben bezüglich des Zeitraumes für das Vorhalten von Daten.

|

||

|

(neu in 14.0.0) |

Wählen Sie zwischen File (Maillog-Indexdateien erzeugt aus den Maillog-Dateien, Standard) oder DB für die Nutzung einer Datenbank, in die die Maillog-Indexdateien geschrieben werden. Im DB-Fall ist es möglich, durch die Log-Daten zu blättern.

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Hier müssen nur dann entsprechende Einstellungen vorgenommen werden, wenn ein direkter Zugriff der Appliance per SSH (siehe Use direct connection on port 22 outgoing (preferred)) in das Internet nicht möglich ist.

|

Die hier vorgenommenen Einstellungen werden gegebenenfalls auch für den Bezug von Signatur-Dateien des Protection Packs verwendet.

Wird die Verbindung über einen Proxy hergestellt, so wird die Port 22 Verbindung über HTTPS Port 443 getunnelt. Über das "Recovery console menu" (siehe Rudimentäre Systembefehle Option "6) Port probe") kann dann der Zugang nicht mehr direkte getestet werden. Hierfür ist nach Aufruf der Option unter Enter Server: die IP 127.0.0.1 und unter Enter Port: die Nummer: 23 einzugeben. Als Antwort sollte Connection to 127.0.0.1 23 port [tcp/telnet] succeeded! gezeigt werden. Falls nicht, kann das SEPPmail Secure E-Mail Gateway die Verbindung zum Proxy Server nicht herstellen. Dann wären die Proxy Einstellungen erneut zu prüfen. Falls diese Prüfung erfolgreich ist, die Verbindung in der Administrationsoberfläche jedoch nicht zustande kommt ist anzunehmen, dass die Anfrage am Proxy hängen bleibt.

|

Parameter |

Beschreibung |

|---|---|

Hostname oder IP-Adresse des Proxy-Servers, über welchen die SSH Kommunikation geleitet werden soll. |

|

Ziel Port des Proxy-Servers, zum Beispiel 8080 oder 8081 |

|

|

(optional) |

Benutzername für das Anmelden am Proxy-Server sofern diese notwendig ist. |

|

(optional) |

Kennwort für das Anmelden am Proxy-Server |

Standardeinstellung. Diese Option muss aktiviert werden, wenn eine SSH-Verbindung direkt und ohne Umweg über einen Proxy-Server ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um SSH-Verbindungen durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via SSH ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 4) ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um SSH-Verbindungen durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via SSH ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 5) ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um SSH-Verbindungen durch einen HTTP-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via SSH ins Internet reglementiert ist, die Verbindung jedoch über einen HTTP-Proxy ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um SSH-Verbindungen durch einen Telnet-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via SSH ins Internet reglementiert ist, die Verbindung jedoch über einen Telnet-Proxy ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, wenn eine HTTP-Verbindung direkt ins Internet möglich ist. Die SSH-Verbindung verwendet dann den Port TCP 80 (HTTP) statt TCP 22 (SSH). |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

MPKI proxy settings (optional)

MPKI proxy settings (optional)

Hier müssen nur dann entsprechende Einstellungen vorgenommen werden, wenn ein direkter Zugriff der jeweiligen MPKI Schnittstelle auf die ausstellende Zertifizierungsstelle nicht möglich ist.

Parameter |

Beschreibung |

|---|---|

Hostname oder IP-Adresse des Proxy-Servers, über welchen die Kommunikation zur Zertifizierungsstelle via HTTPS Port 443 aufgebaut werden soll. |

|

Ziel Port des Proxy-Servers, zum Beispiel 8080 oder 8081. |

|

|

(optional) |

Benutzername für das Anmelden am Proxy-Server sofern diese notwendig ist. |

|

(optional) |

Kennwort für das Anmelden am Proxy-Server |

Standardeinstellung. Diese Option muss aktiviert werden, wenn die Verbindung zur Zertifizierungsstelle direkt und ohne Umweg via HTTPS Port 443 über einen Proxy-Server ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um Verbindungen zur Zertifizierungsstelle durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 4) ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um Verbindungen zur Zertifizierungsstelle durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 5) ins Internet möglich ist. |

|

Diese Option muss aktiviert werden, um Verbindungen zur Zertifizierungsstelle durch einen HTTP-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang ins Internet reglementiert ist, die Verbindung jedoch über einen HTTP-Proxy ins Internet möglich ist. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

OCSP / CRL check settings (optional)

OCSP / CRL check settings (optional)

Über diese Sektion kann das Prüfen der Zertifikatsgültigkeit über Sperrlisten („certificate revocation list“ kurz „CRL“) und / oder das Online Certificate Status Protocol (OCSP) aktiviert werden. Für den Abruf dieser Informationen wird jeweils Zugriff zur ausstellenden Certification Authorithy (CA) benötigt. Hat die Appliance keine direkten Zugriff auf das Internet, so kann an dieser Stelle zusätzlich die Verbindung über einen Proxy-Server konfiguriert werden.

|

Benötigt das GINA Zertifikat (siehe SSL) Stapling (siehe gegebenenfalls auch Online Certificate Status Protocol stapling), muss für die korrekte Funktion die Option Connect through HTTP proxy aktiv sein. Bei Verwenden dieser Einstellung werden eventuelle Einträge unter Proxy user, beziehungsweise Proxy password nicht an den eingetragenen Proxy server übergeben. |

Parameter |

Beschreibung |

||

|---|---|---|---|

Im Standard ist diese Option aktiv. Aktiviert das Prüfen von Zertifikaten via OCSP / CRL.

|

|||

|

|

Hostname oder IP-Adresse des Proxy-Servers, über welchen die HTTP / HTTPS Kommunikation zur Zertifizierungsstelle hin hergestellt werden soll. |

||

Ziel Port des Proxy-Servers, zum Beispiel 8080 oder 8081 |

|||

|

(optional) |

Benutzername für das Anmelden am Proxy-Server sofern diese notwendig ist. |

||

|

(optional) |

Kennwort für das Anmelden am Proxy-Server |

||

Standardeinstellung. Diese Option muss aktiviert werden, wenn eine HTTP- / HTTPS-Verbindung direkt und ohne Umweg über einen Proxy-Server ins Internet möglich ist. |

|||

Diese Option muss aktiviert werden, um HTTP- / HTTPS-Verbindungen durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via HTTP / HTTPS ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 4) ins Internet möglich ist. |

|||

Diese Option muss aktiviert werden, um HTTP- / HTTPS-Verbindungen durch einen generischen SOCKS-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via HTTP / HTTPS ins Internet reglementiert ist, die Verbindung jedoch über einen SOCKS-Proxy (Version 5) ins Internet möglich ist. |

|||

Diese Option muss aktiviert werden, um HTTP- / HTTPS-Verbindungen durch einen HTTP-Proxy zu tunneln. Diese Option kann verwendet werden, wenn der direkte Zugang via HTTP / HTTPS ins Internet reglementiert ist, die Verbindung jedoch über einen HTTP-Proxy ins Internet möglich ist. |

|

Zertifikate werden nur dann nicht verwendet, wenn diese per OCSP oder CRL geprüft werden konnten und revoziert sind. Kann ein Zertifikat nicht per OCSP oder CRL geprüft werden, so wird es dennoch verwendet. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

|---|---|

Auswahl der für den Standort des SEPPmail Secure E-Mail Gateways gültigen Zeitzone. Der Wechsel zwischen Sommer- und Winterzeit wird automatisch durchgeführt. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Parameter |

Beschreibung |

|||

|---|---|---|---|---|

Mit dieser Einstellung wird ausschließlich die interne Systemzeit verwendet. Diese kann über Set date and time manually entsprechend eingestellt werden. Ein automatische Abgleich mit anderen Systemen findet nicht statt! |

||||

Standardeinstellung. Mit der Einstellung würde die Zeit bei virtuellen Appliances mit dem Host System abgeglichen, sofern dies vom Host System unterstützt wird. Bei Hardware Systemen würde der entsprechende Sensor für den Abgleich herangezogen werden. |

||||

Datum und Uhrzeit werden mit dem/n unter Server angegebenen Zeitserver/n über das Protokoll NTP, Zielport UDP 123, synchronisiert.

|

||||

|

Im Standard vorbelegt mit pool.ntp.org. Hostname oder IP-Adresse (IPv4 oder IPv6) eines Zeitservers. Mehrere Server können jeweils durch Leerzeichen getrennt eingetragen werden. Gegebenenfalls ist die Angabe eines Host-Namens, der in mehrere Zeitserver aufgelöst wird (pool), für das Gewährleisten der Verfügbarkeit von Vorteil. Werden Internet Zeitserver verwendet, so sollten möglichst lokale Server verwendet werden, beispielsweise de.pool.ntp.org anstatt nur pool.ntp.org. |

|||

Diese Option ist im Standard inaktiv. Periodically adjust the clock to avoid drift in virtual machines hat ein periodisches Nachstellen der Uhrzeit mit dem Virtualisierungs-Host zur Folge.

|

||||

Steht kein NTP-Zugang zur Verfügung, so kann an dieser Stelle das aktuelle Datum und die aktuelle Uhrzeit manuell eingeben werden. |

||||

|

aktuelles Datum im Format: dd.mm.yyyy |

|||

aktuelle Uhrzeit im Format: hh:mm:ss |

||||

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Wird weder bei snmp v1/2 Read-only Community noch bei snmp v1/2 Read-write Community eine Eingabe gemacht, so wird SNMP v1/2 deaktiviert.

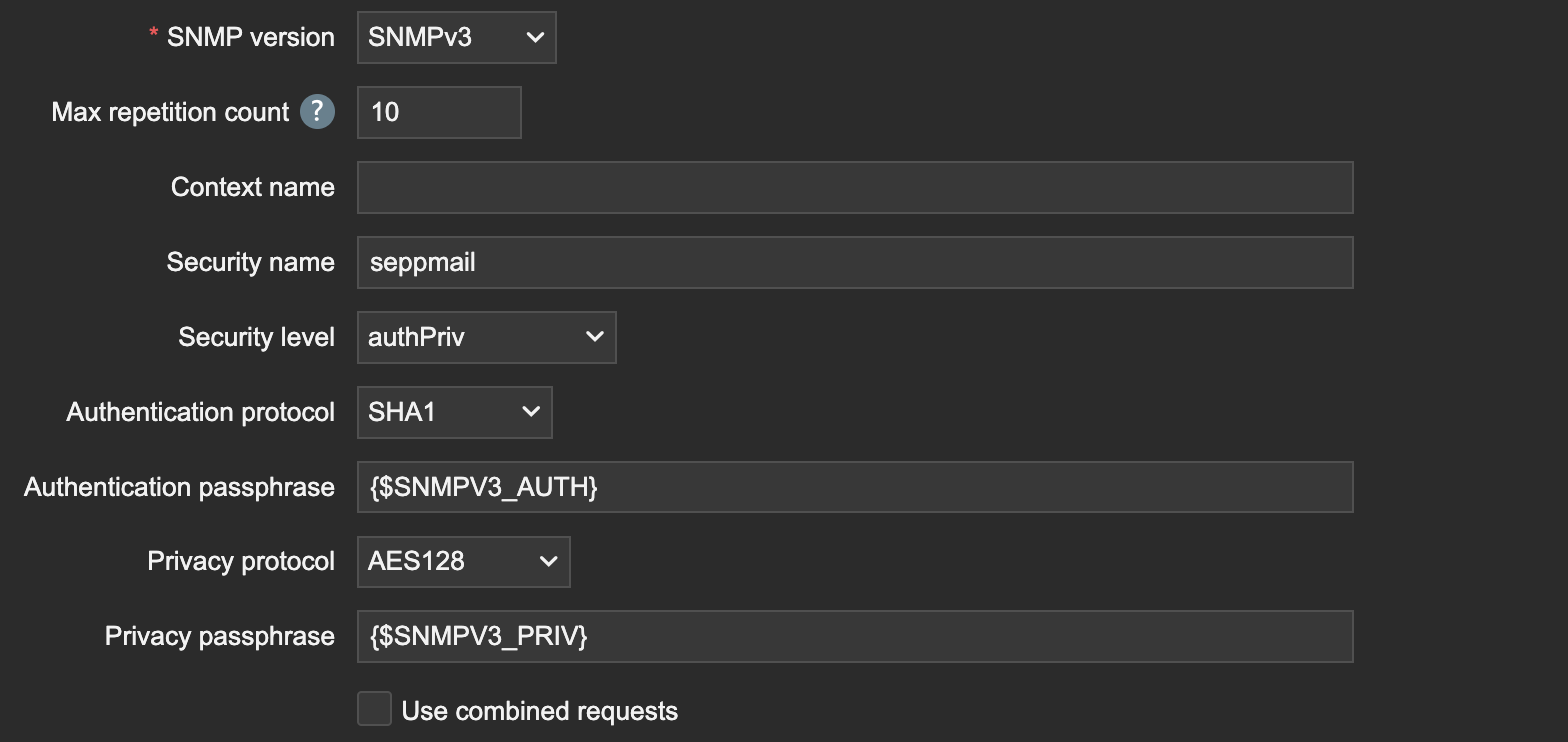

Für die SNMP v3 Authentifizierung wird SHA1, für die Verschlüsselung AES128 als Algorithmus benötigt.

Beispiel:

|

Beim Überwachen von Partitions-Auslastungen ist zu beachten, dass nur die Partitionen berücksichtigt werden, welche auch unter Home Disk statistics aufgeführt sind. Alle anderen Partitionen sind read-only und bis zu 100% belegt. Ein Überwachen dieser Partitionen würde somit zu permanenten Meldungen führen. |

Parameter |

Beschreibung |

||

|---|---|---|---|

Diese Option ist im Standard inaktiv. Aktiviert den SNMP Daemon auf dem SEPPmail Secure E-Mail Gateway. Somit können über das SNMP Protokoll mit Tools, wie zum Beispiel snmpwalk, Informationen über das SEPPmail Secure E-Mail Gateway abgerufen werden. |

|||

IP-Adresse - IPv4 oder IPv6 - zu der sich das SNMP-Monitoring verbindet. Dies ist in der Regel die IP-Adresse des SEPPmail Secure E-Mail Gateways. Die Eingabe mehrerer Adressen ist nicht möglich. |

|||

Passwort für den Nur-Lese Zugriff auf die SNMP-Daten. |

|||

Passwort für den Schreib-Lese Zugriff auf die SNMP-Daten. |

|||

Benutzername für den SNMP v3 Zugriff |

|||

Passwort (User- und Privacy) für den SNMP v3 Zugriff. Dieses muss mindestens acht Zeichen lang sein. |

|||

Über die Schaltfläche können die Management Information Bases (MIB) des SEPPmail Secure E-Mail Gateways als ZIP-Datei heruntergeladen werden. Zusätzlich stehen folgende OIDs für das Überwachen weiterer Funktionen zur Verfügung: .1.3.6.1.4.1.8072.1.3.2.1.0 = INTEGER: 10

.1.3.6.1.4.1.8072.1.3.2.2.1.3.11.109.97.105.108.115.80.103.112.68.101.99.0 = STRING: mailsPgpDec

.1.3.6.1.4.1.8072.1.3.2.2.1.3.11.109.97.105.108.115.80.103.112.69.110.99.0 = STRING: mailsPgpEnc

.1.3.6.1.4.1.8072.1.3.2.2.1.3.13.109.97.105.108.115.83.109.105.109.101.68.101.99.0 = STRING: mailsSmimeDec

.1.3.6.1.4.1.8072.1.3.2.2.1.3.13.109.97.105.108.115.83.109.105.109.101.69.110.99.0 = STRING: mailsSmimeEnc

.1.3.6.1.4.1.8072.1.3.2.2.1.3.14.109.97.105.108.115.68.111.109.97.105.110.68.101.99.0 = STRING: mailsDomainDec

.1.3.6.1.4.1.8072.1.3.2.2.1.3.14.109.97.105.108.115.68.111.109.97.105.110.69.110.99.0 = STRING: mailsDomainEnc

.1.3.6.1.4.1.8072.1.3.2.2.1.3.14.109.97.105.108.115.80.114.111.99.101.115.115.101.100.0 = STRING: mailsProcessed .1.3.6.1.4.1.8072.1.3.2.3.1.1.18.109.97.105.108.101.117.101.65.99.116.105.118.101.0 = STRING: mailsInQueueActive .1.3.6.1.4.1.8072.1.3.2.3.1.1.20.109.97.105.108.101.117.101.68.101.102.101.114.114.101.100.0 = STRING: mailsInQueueDeferred

.1.3.6.1.4.1.8072.1.3.2.2.1.3.20.109.97.105.108.101.117.101.73.110.99.111.109.105.110.103.0 = STRING: mailsInQueueIncoming

.1.3.6.1.4.1.8072.1.3.2.3.1.1.11.109.97.105.108.115.80.103.112.68.101.99.0 = STRING: 17

.1.3.6.1.4.1.8072.1.3.2.3.1.1.11.109.97.105.108.115.80.103.112.69.110.99.0 = STRING: 14

.1.3.6.1.4.1.8072.1.3.2.3.1.1.13.109.97.105.108.115.83.109.105.109.101.68.101.99.0 = STRING: 0

.1.3.6.1.4.1.8072.1.3.2.3.1.1.13.109.97.105.108.115.83.109.105.109.101.69.110.99.0 = STRING: 0

.1.3.6.1.4.1.8072.1.3.2.3.1.1.14.109.97.105.108.115.68.111.109.97.105.110.68.101.99.0 = STRING: 0

.1.3.6.1.4.1.8072.1.3.2.3.1.1.14.109.97.105.108.115.68.111.109.97.105.110.69.110.99.0 = STRING: 2

.1.3.6.1.4.1.8072.1.3.2.3.1.1.14.109.97.105.108.115.80.114.111.99.101.115.115.101.100.0 = STRING: 6409 .1.3.6.1.4.1.8072.1.3.2.2.1.3.18.109.97.105.108.101.117.101.65.99.116.105.118.101.0 = STRING: 0 .1.3.6.1.4.1.8072.1.3.2.2.1.3.20.109.97.105.108.101.117.101.68.101.102.101.114.114.101.100.0 = STRING: 0

.1.3.6.1.4.1.8072.1.3.2.3.1.1.20.109.97.105.108.101.117.101.73.110.99.111.109.105.110.103.0 = STRING: 0

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

In dieser Sektion wird die Konfiguration des NRPE (Nagios Remote Plugin Executor) für das Überwachen des SEPPmail Secure E-Mail Gateways via Nagios vorgenommen.

|

Beim Überwachen von Partitions-Auslastungen ist zu beachten, dass nur die Partitionen berücksichtigt werden, welche auch unter Home Disk statistics aufgeführt sind. Alle anderen Partitionen sind read-only und bis zu 100% belegt. Ein Überwachen dieser Partitionen würde somit zu permanenten Meldungen führen. |

Parameter |

Beschreibung |

||

|---|---|---|---|

Diese Option ist im Standard inaktiv. Aktiviert den Nagios Daemon auf dem SEPPmail Secure E-Mail Gateway für das Überwachen des Systems. |

|||

Eingabe der IP-Adresse - IPv4 oder IPv6 - zu der sich der NRPE Client verbinden soll. Die Eingabe mehrerer Adressen ist nicht möglich. Wird keine Eingabe vorgenommen, so horcht der Daemon auf allen vorhandenen Interfaces (siehe IP addresses). (entspricht dem Parameter „server_address=“ in der NRPE Konfigurationsdatei „nrpe.cfg“) |

|||

|

(above 1024) |

Port auf welchem das SEPPmail Secure E-Mail Gateway NRPE Anfragen erwartet. Im Standard lautet dieser 5666. Wird ein anderer als der Standard Port verwendet, so ist darauf zu achten, dass dieser nicht durch einen anderen Dienst verwendet wird und höher als 1024 ist. Sollte irrtümlich ein bereits besetzter Port verwendet werden, würde Watchdog gegebenenfalls melden, dass der Dienst nicht läuft. (entspricht dem Parameter „server_port=“ in der NRPE Konfigurationsdatei „nrpe.cfg“) |

||

|

hosts/networks |

Eingabe der zur Abfrage berechtigten IP Adressen beziehungsweise Subnetze. Die Eingabe erfolgt in der Form 192.168.0.0/24 beziehungsweise 2a00::/112. Mehrere Einträge können jeweils Komma getrennt vorgenommen werden. Wird keine Eingabe vorgenommen, so werden Anfragen von jeder beliebigen Adresse angenommen. (entspricht dem Parameter „allowed_hosts=“ in der NRPE Konfigurationsdatei „nrpe.cfg“) |

||

Mit Aktivieren der Option Allow remote command arguments nimmt das SEPPmail Secure E-Mail Gateway auch die mit den Anfragen des NRPE Clients übergebenen Argumente an. (entspricht dem Parameter „dont_blame_nrpe=1“ in der NRPE Konfigurationsdatei „nrpe.cfg“)

|

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Folgende Nagios PlugIns sind im SEPPmail Secure E-Mail Gateway für das Verwenden mit variablen Parametern integriert. Die Möglichkeit zum Verwenden variabler Parameter wird durch das Aktivieren der Option Allow remote command arguments freigeschaltet. Die jeweils zum Befehl aufgeführten Parameter sind zwingend zu übergeben.

Command |

Parameter |

Beschreibung |

|---|---|---|

check_disk |

-w $ARG1$ |

Schwellwert (in %) für freien Plattenspeicher, bei dessen Unterschreiten die Meldung „warning“ ausgegeben wird (zum Beispiel „20%“). |

-c $ARG2$ |

Schwellwert (in %) für freien Plattenspeicher, bei dessen Unterschreiten die Meldung „critical“ ausgegeben wird (zum Beispiel „10%“). |

|

-p $ARG3$ |

Pfad des zu überprüfenden Dateisystems (zum Beispiel „/var/log“). |

|

check_swap |

-w $ARG1$ |

Schwellwert (in %) für freien Auslagerungsspeicher (swap), bei dessen Unterschreiten die Meldung „warning“ ausgegeben wird (zum Beispiel „60%“). |

-c $ARG2$ |

Schwellwert (in %) für freien Auslagerungsspeicher (swap), bei dessen Unterschreiten die Meldung „critical“ ausgegeben wird (zum Beispiel „40%“). |

|

check_mailq |

-w $ARG1$ |

Schwellwert für die Anzahl von E-Mails in der Warteschlange (queue), bei dessen Überschreiten die Meldung „warning“ ausgegeben wird (zum Beispiel „1000“). |

-c $ARG2$ |

Schwellwert für die Anzahl von E-Mails in der Warteschlange (queue), bei dessen Überschreiten die Meldung „critical“ ausgegeben wird (zum Beispiel „1500“). |

|

check_load |

-w $ARG1$ |

Schwellwerte für die Systemauslastung [avg1,avg5,avg15], bei dessen bei dessen Überschreiten die Meldung „warning“ ausgegeben wird (zum Beispiel „15,20,20“). |

-c $ARG2$ |

Schwellwerte für die Systemauslastung [avg1,avg5,avg15], bei dessen bei dessen Überschreiten die Meldung „critical“ ausgegeben wird (zum Beispiel „20,25,35“). |

|

check_procs |

-w $ARG1$ |

Schwellwert für die Anzahl von Prozessen, bei dessen Überschreiten die Meldung „warning“ ausgegeben wird (zum Beispiel „5“). |

-c $ARG2$ |

Schwellwert für die Anzahl von Prozessen, bei dessen Überschreiten die Meldung „critical“ ausgegeben wird (zum Beispiel „10“). |

|

-s $ARG3$ |

Angabe der Prozesse, welche überwacht werden sollen (zum Beispiel „Z“ für Zombie Prozesse). |

|

check_smtp (neu in 14.1.4) |

-H $ARG1$ |

Angabe der IP-Adresse, zu welcher die SMTP Verbindung geprüft werden soll (zum Beispiel „localhost“). |

-p $ARG2$ |

Angabe des Ports, welcher geprüft werden soll (zum Beispiel „25“). |

|

check_tcp |

-H $ARG1$ |

Angabe der IP-Adresse, zu welcher die TCP Verbindung geprüft werden soll (zum Beispiel „localhost“). |

-p $ARG2$ |

Angabe des Ports, welcher geprüft werden soll (zum Beispiel „25“). |

|

check_telnet |

-H $ARG1$ |

Angabe der IP-Adresse, zu welcher die Telnet Verbindung geprüft werden soll (zum Beispiel „localhost“). |

-P $ARG2$ |

Angabe des Ports, welcher geprüft werden soll (zum Beispiel „25“). |

|

-M $ARG3$ |

Angabe des Banner Strings (siehe auch ), welcher geprüft werden soll (zum Beispiel „ESMTP“). |

Tabelle: PlugIns mit variablen Parametern

Die weiterhin integrierten PlugIns können auch bei deaktivierter Option Allow remote command arguments verwendet werden. Diese sind dann ausschließlich ohne Angabe von Parametern zu verwenden.

Command |

Vorgabe Parameter |

Beschreibung |

|---|---|---|

check_disk_tmp_static |

-w 10% |

Vergleiche Tabelle PlugIns mit variablen Parametern Command check_disk |

-c 5% |

||

-p /tmp |

||

check_disk_db_static |

-w 25% |

|

-c 10% |

||

-p /var/ldap.ENCRYPTED |

||

check_disk_log_static |

-w 25% |

|

-c 10% |

||

-p /var/log |

||

check_disk_mq_static |

-w 40% |

|

-c 10% |

||

-p /var/mailqueue |

||

check_mailq_static |

-w 100 |

Vergleiche Tabelle PlugIns mit variablen Parametern Command check_mailq |

-c 250 |

||

-M postfix |

||

check_telnet_static |

-H localhost |

Vergleiche Tabelle PlugIns mit variablen Parametern Command check_telnet |

-P 25 |

||

-M ESMTP |

||

check_zombie_procs_static |

-w 5 |

Vergleiche Tabelle PlugIns mit variablen Parametern Command check_procs |

-c 10 |

||

-s Z |

||

check_load_static |

-w 5,10,15 |

Vergleiche Tabelle PlugIns mit variablen Parametern Command check_load |

-c 20,25,30 |

Tabelle: PlugIns mit statischen Parametern

(neu in 13.0.0)

In dieser Sektion wird die Konfiguration des Zabbix Agents vorgenommen, welcher das Überwachen des SEPPmail Secure E-Mail Gateways über das Zabbix Monitoring Tool ermöglicht.

Parameter |

Beschreibung |

|---|---|

Diese Option ist im Standard inaktiv. Aktiviert den Zabbix Agent. Damit sind die in Zabbix vorhandenen Standard-Optionen (siehe gegebenenfalls https://www.zabbix.com) bereits verfügbar. Weitere Optionen können unter Options definiert werden. |

|

Angabe der IP Addresses des Interfaces, auf welchem der Agent Anfragen des Zabbix Monitoring Tools entgegennehmen soll. Die Mehrfacheingabe von IP Adressen ist möglich, sodass sowohl IPv4 als auch IPv6 Adressen parallel gebunden werden können. Separator ist das Komma „,“. |

|

Angabe des IP Ports, auf welchem der Agent Anfragen des Zabbix Monitoring Tools auf der oben genannten Listen address entgegennehmen soll. |

|

Angabe der IP Adresse(n), beziehungsweise IP Netze(n) in CIDR Schreibweise, von welchen das SEPPmail Secure E-Mail Gateway Zabbix Anfragen entgegennehmen soll. |

|

Per Standard sind bereits zusätzliche Optionen für das Überwachen des Postfix vordefiniert: UserParameter=postfix.holdtotal,sudo /usr/local/sepp/scripts/zbx_qshape.pl hold T UserParameter=postfix.hold5,sudo /usr/local/sepp/scripts/zbx_qshape.pl hold 5 UserParameter=postfix.hold10,sudo /usr/local/sepp/scripts/zbx_qshape.pl hold 10 UserParameter=postfix.hold20,sudo /usr/local/sepp/scripts/zbx_qshape.pl hold 20 UserParameter=postfix.deferredtotal,sudo /usr/local/sepp/scripts/zbx_qshape.pl deferred T UserParameter=postfix.deferred5,sudo /usr/local/sepp/scripts/zbx_qshape.pl deferred 5 UserParameter=postfix.deferred10,sudo /usr/local/sepp/scripts/zbx_qshape.pl deferred 10 UserParameter=postfix.deferred20,sudo /usr/local/sepp/scripts/zbx_qshape.pl deferred 20 UserParameter=postfix.activetotal,sudo /usr/local/sepp/scripts/zbx_qshape.pl active T UserParameter=postfix.active5,sudo /usr/local/sepp/scripts/zbx_qshape.pl active 5 UserParameter=postfix.active10,sudo /usr/local/sepp/scripts/zbx_qshape.pl active 10 UserParameter=postfix.active20,sudo /usr/local/sepp/scripts/zbx_qshape.pl active 2

Diese können bei Bedarf beliebig erweitert werden. Sollen die Optionen leer bleiben, so ist ein Leerzeichen „ “ einzugeben. Bleibt das Eingabefeld hingegen leer, so werden die Standardwerte wiederhergestellt. |

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Virtualisation tools (Detected Environment: <Virtualisierer>) (optional)

Virtualisation tools (Detected Environment: <Virtualisierer>) (optional)

(geändert in 13.0.0)

Diese Sektion ist nur auf virtuellen Appliances verfügbar.

Die jeweiligen Optionen sind abhängig vom verwendeten Virtualisierungs-Host (siehe Hinweis im Sektionsnamen) aktiv. Alle anderen Optionen sind jeweils ausgegraut.

Parameter |

Beschreibung |

|||

|---|---|---|---|---|

|

Im Standard ist diese Option aktiv. Ein OS-Kernel mit integrierten VMware Tools wird verwendet. Diese Tools können in einigen wenigen Konstellationen unter ESX, sowie mit einigen Backup Tools, welche „quiescing“ verwenden, zu Problemen führen. Aus diesem Grund besteht die Möglichkeit, diese zu deaktivieren. Eine hier vorgenommene Änderung wird erst nach einem Neustart des SEPPmail Secure E-Mail Gateways aktiv. |

|||

|

Diese Option ist im Standard inaktiv. Aktiviert den Microsoft Azure Linux-Agent. Damit stehen die Überwachungsfunktionen des Azure Fabric Controller zur Verfügung. Das Setzen von Einstellungen über diesen Weg ist nicht möglich.

|

|||

|

(entfernt in 13.0.4) Nicht mehr notwendig - es werden die normalen, auf DHCP basierenden Netzwerkeinstellungen genutzt.

|

|||

|

Disable vioscsi driver (Check if startup hangs on vioscsi, change disk controller to IDE first) |

Diese Option ist im Standard inaktiv. Sofern Startprobleme mit dem „vioscsi“ auftreten, so ist in der Virtualisierungsumgebung zunächst der Netzwerk-Controller von „vioscsi“ auf „IDE“ zu ändern und nach erfolgtem Neustart die Option zu aktivieren. |

||

Die vorgenommenen Änderungen werden über die Schaltfläche Save gespeichert.

Wurden mehrere Sektionen bearbeitet, so kann über die Schaltfläche Save and apply all global gespeichert werden.

kann der

kann der